Wskaż rysunek przedstawiający symbol bramki logicznej NOT.

- Odpowiedź A

- Odpowiedź B

- Odpowiedź C

- Odpowiedź D

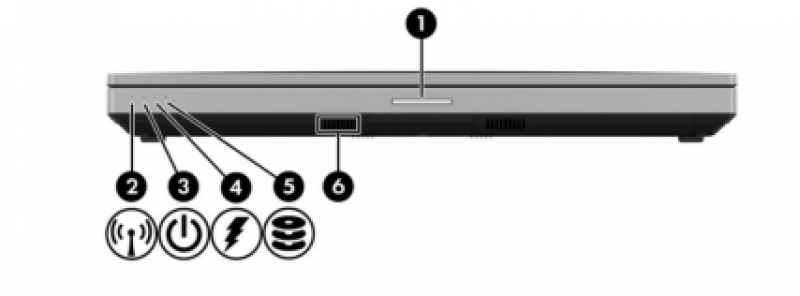

Obraz przedstawia oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer oznaczający kontrolkę zapalającą się podczas ładowania baterii.

- 2

- 3

- 4

- 5

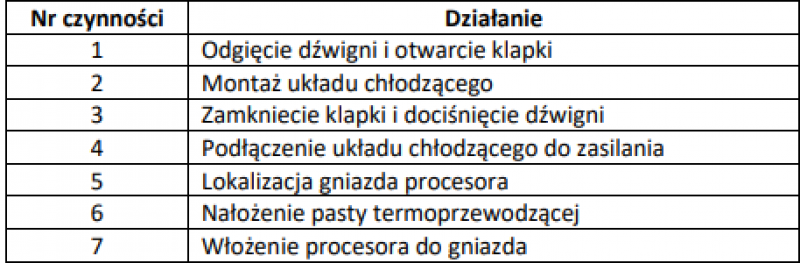

Wskaż poprawną kolejność czynności prowadzących do zamontowania procesora w gnieździe LGA na nowej płycie głównej, odłączonej od źródła zasilania.

- 5, 2, 3, 4, 1, 6, 7

- 5, 6, 1, 7, 2, 3, 4

- 5, 7, 6, 1, 4, 3, 2

- 5, 1, 7, 3, 6, 2, 4

W trybie graficznym systemów Ubuntu lub SuSE Linux, do zainstalowania aktualizacji oprogramowania systemu można użyć programów

- Shutter lub J-Pilot

- Pocket lub Dolphin

- Synaptic lub YaST

- Chromium lub XyGrib

Do wykonania nienadzorowanej instalacji w systemie Windows należy przygotować plik odpowiedzi o nazwie

- modprobe.conf

- unattend.txt

- pagefile.sys

- boot.ini

Po zainstalowaniu systemu Linux użytkownik chce przeprowadzić konfigurację karty sieciowej poprzez wpisanie ustawień konfiguracyjnych sieci. Jest to możliwe przez edycję pliku

- /etc/profile

- /etc/shadow

- /etc/network/interfaces

- /etc/resolv.configuration

Licencja programu komputerowego rozpowszechnianego za darmo z ograniczoną przez producenta funkcjonalnością w stosunku do pełnej, płatnej wersji, gdzie po okresie 30 dni pojawiają się reklamy oraz przypomnienia o konieczności zarejestrowania się, nosi nazwę

- OEM

- adware

- liteware

- GNU-GPL

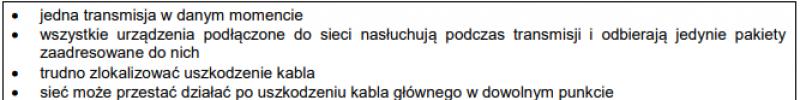

Cechy której topologii fizycznej sieci zostały opisane w ramce?

- Rozgłaszania

- Magistrali

- Gwiazdy

- Siatki

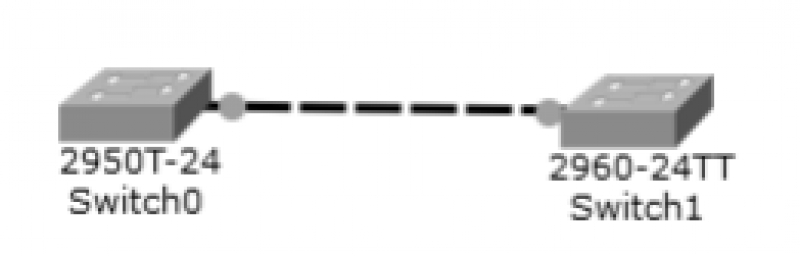

Widoczny na schemacie symbol okablowania oznacza kabel

- szeregowy

- światłowodowy

- ethernetowy prosty.

- ethernetowy krosowany

Zastosowanie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość równą

- 10 Gb/s

- 10 Mb/s

- 100 Gb/s

- 100 Mb/s

Wskaż protokół warstwy aplikacji służący do odbierania poczty elektronicznej, który w pierwszej fazie pobiera nagłówki wiadomości, a pobranie ich treści oraz załączników następuje dopiero po otwarciu maila.

- IMAP

- SNMP

- MIME

- FTAM

Do podłączenia (zaszycia) kabla w module Keystone należy wykorzystać

- praskę ręczną.

- bit imbusowy.

- wkrętak typu Torx.

- narzędzie uderzeniowe.

Adresem rozgłoszeniowym w podsieci o adresie IPv4 192.168.160.0/21 jest

- 192.168.7.255

- 192.168.160.254

- 192.168.167.255

- 192.168.255.254

W adresacji IPv6 zastosowanie podwójnego dwukropka jest wykorzystywane do

- jednorazowego zastąpienia jednego bloku jedynek.

- wielokrotnego zastąpienia dowolnych bloków jedynek.

- wielokrotnego zastąpienia dowolnych bloków zer odseparowanych blokiem jedynek

- jednorazowego zastąpienia jednego lub kolejno ułożonych po sobie bloków złożonych wyłącznie z zer

Co należy wpisać w miejscu kropek, aby w systemie Linux zwiększyć domyślny odstęp czasowy między kolejnymi transmisjami pakietów przy użyciu polecenia ping?

- –i 3

- –c 9

- –a 81

- –s 75

Drukarką przeznaczoną do druku etykiet i kodów kreskowych, która drukuje poprzez roztapianie pokrycia specjalnej taśmy, w wyniku czego barwnik z niej zostaje przyklejony do materiału, na którym następuje drukowanie jest drukarka

- igłowa

- laserowa

- atramentowa

- termotransferowa

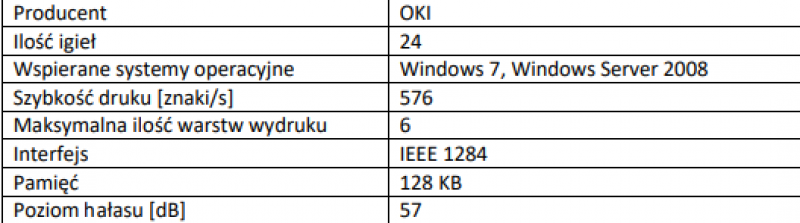

Aby podłączyć do komputera drukarkę igłową o przedstawionych parametrach, należy kabel dołączony do drukarki zamocować w porcie

- USB

- Ethernet

- FireWire

- Centronics

W systemie Windows Professional do konfiguracji czasu dostępności drukarki należy wykorzystać zakładkę

- Zaawansowane we Właściwościach drukarki.

- Zabezpieczenia we Właściwościach drukarki.

- Konfiguracja w Preferencjach drukowania.

- Ustawienia w Preferencjach drukowania.

Podstawową czynnością eksploatacyjną drukarki igłowej jest wymiana pojemnika

- z atramentem.

- z tonerem.

- z fluidem.

- z taśmą.

W systemie Linux do monitorowania pracy sieci, urządzeń sieciowych oraz serwerów można wykorzystać program

- Nagios

- Brasero

- Dolphin

- Shotwell

Która z czynności jest możliwa do wykonania podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia w tryb uprzywilejowany, na poziomie dostępu widocznym w ramce?]

- Zmiana nazwy systemowej.

- Wyświetlenie tablicy ARP.

- Określanie haseł dostępu.

- Tworzenie sieci VLAN.

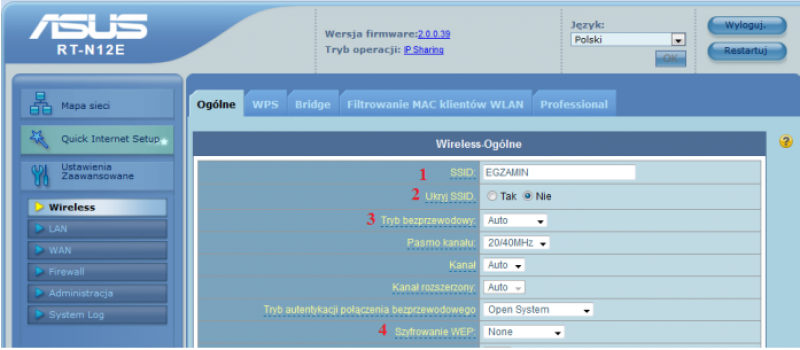

Aby ukryć identyfikator sieci bezprzewodowej, należy w ruterze zmienić jego konfigurację w polu oznaczonym numerem

- 1

- 2

- 3

- 4

Konfiguracja rutingu statycznego na ruterze polega na

- zdefiniowaniu adresu IP serwera DNS przekazywanego przez serwer DHCP.

- przesyłaniu kopii danych z wybranych portów rutera na wskazany port docelowy.

- zarządzaniu jakością usług poprzez określenie priorytetu transmisji dla każdego z portów urządzenia.

- wskazaniu adresu sieci docelowej wraz z jej maską oraz podaniu adresu lub interfejsu do przesłania danych do zadanej sieci.

Wskaż zestaw służący do diagnostyki logicznych układów elektronicznych znajdujących się na płycie głównej komputera, który nie reaguje na próby włączenia zasilania.

- Odpowiedź A

- Odpowiedź B

- Odpowiedź C

- Odpowiedź D

Do naprawy zasilacza laptopa polegającej na wymianie kondensatorów należy zastosować

- chwytak próżniowy.

- tester płyt głównych.

- lutownicę z cyną i kalafonią.

- tester okablowania sieciowego.

Aby wyodrębnić dane zawarte w archiwum o nazwie dane.tar, użytkownik pracujący w systemie Linux powinien użyć polecenia

- gzip –r dane.tar

- tar –cvf dane.tar

- tar –xvf dane.tar

- gunzip –r dane.tar

Na wydrukach drukarki laserowej można zaobserwować podłużne pasma oraz powtarzające się artefakty. Możliwą przyczyną złej jakości wydruku jest usterka

- taśmy barwiącej.

- układu zliczającego

- głowicy drukującej.

- bębna światłoczułego

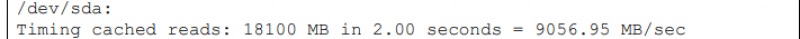

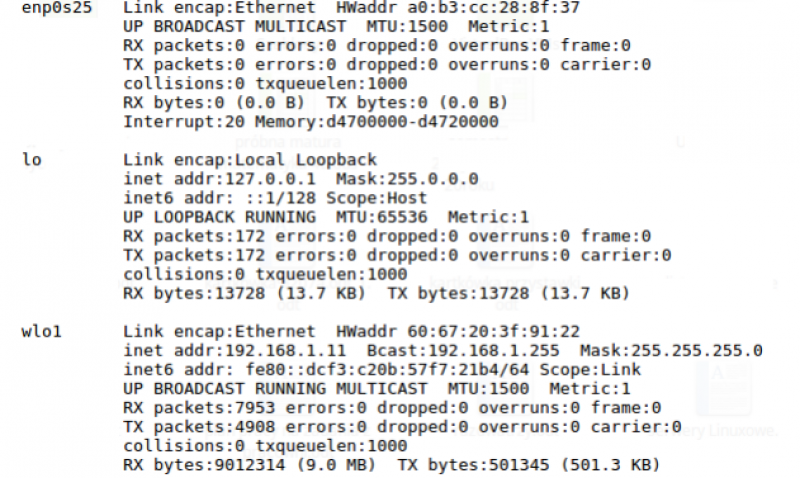

Przedstawiony wynik działania polecenia systemu Linux służy do diagnostyki

- karty graficznej.

- dysku twardego.

- karty sieciowej.

- pamięci RAM.

System operacyjny został zaatakowany przez oprogramowanie szpiegujące. Po usunięciu usterek, aby uniknąć kolejnego ataku, zaleca się

- wykonanie defragmentacji dysku.

- ustawienie czyszczenia pamięci podręcznej.

- zainstalowanie oprogramowania antyspyware.

- utworzenie dwóch partycji na dysku twardym.

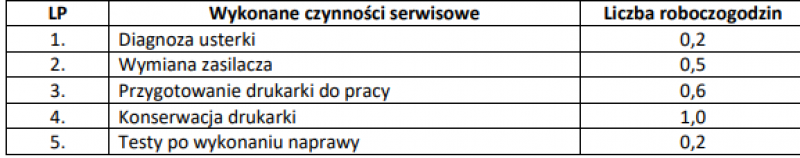

Wskaż należność brutto za wykonanie wymienionych w tabeli czynności serwisowych, jeśli koszt jednej roboczogodziny wynosi 120,00 zł netto, a stawka podatku VAT wynosi 23%.

- 231,00 zł

- 300,00 zł

- 369,00 zł

- 480,00 zł

Aby po uruchomieniu systemu Windows automatycznie włączał się program Kalkulator, należy wykonać konfigurację

- pliku wymiany.

- funkcji Snap i Peak.

- pulpitu systemowego.

- harmonogramu zadań

Do sprawdzenia przedstawionej konfiguracji interfejsów sieciowych w systemie Linux użyto polecenia

- ping

- ip route

- ifconfig

- ip addr down

Wskaż polecenie systemu Linux służące do sprawdzenia, w którym katalogu znajduje się użytkownik.

- cls

- pwd

- path

- mkdir

W systemach z rodziny Windows system EFS służy do zabezpieczenia danych poprzez ich

- archiwizowanie

- przenoszenie

- szyfrowanie

- kopiowanie

Usługa systemu Windows Server, służąca do zdalnej instalacji systemów operacyjnych na komputerach zarządzanych przez serwer, to

- FTP

- DFS

- GPO

- WDS

Którą rolę serwera należy dodać w systemach z rodziny Windows Server, aby możliwe było utworzenie nowej witryny FTP?

- IIS

- SSH

- RRAS

- DHCP

W systemie Linux do zablokowania hasła użytkownika egzamin należy użyć polecenia

- passwd –p egzamin

- userdel –r egzamin

- usermod –L egzamin

- useradd –d egzamin

Wskaż polecenie systemu Windows Server służące do usunięcia jednostki organizacyjnej z katalogu.

- dsrm

- dsadd

- adprep

- redircmp

W systemie Linux do zarządzania tablicami partycji można wykorzystać polecenie

- free

- lspci

- fdisk

- iostat

Aby w systemie Windows Server zarejestrować udane i nieudane próby logowania użytkowników oraz operacje na zasobach dyskowych, należy skonfigurować dziennik

- systemu

- ustawień

- zabezpieczeń

- aplikacji i usług.