Liczba 20510 zapisana w systemie szesnastkowym ma wartość

- DC

- CD

- CC

- DD

Układ cyfrowy realizujący operację koniunkcji wykorzystuje bramkę logiczną

- OR

- AND

- NOT

- EX-OR

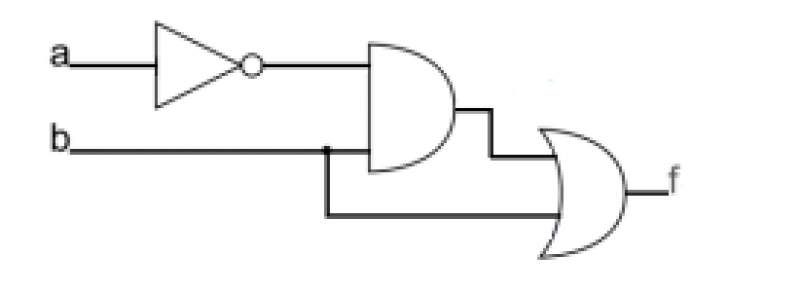

Którą funkcję realizuje przedstawiony układ?

- 𝑓 = (𝑎 + 𝑏)(𝑎 + �

- 𝑓 = (𝑎 + 𝑏)(𝑏)

- 𝑓 = (𝑎𝑏 + 𝑏)

- 𝑓 = 𝑎(𝑎 + 𝑏)

Farad jest jednostką

- mocy

- rezystancji

- natężenia prądu

- pojemności elektrycznej.

Jeśli prędkość pobierania danych z Internetu przez urządzenie wynosi 8 Mb/s, w czasie 6 s można pobrać plik o wielkości maksymalnej równej

- 2 MB

- 4 MB

- 6 MB

- 8 MB

Publikowana przez firmę Microsoft lista zgodności sprzętu z systemem operacyjnym Windows to

- HCL

- DOS

- GPT

- DSL

Którym poleceniem należy się posłużyć do instalacji pakietów języka Python w systemie Ubuntu z oficjalnego repozytorium?

- yum install python3.6

- zypper install python3.6

- apt-get install python3.6

- pacman -S install python3.6

Uprawnienia dostępu do plików w systemie Windows 10 można modyfikować za pomocą polecenia

- convert

- verify

- icacls

- set

Wskaż znak towarowy, którym może posługiwać się producent wspierający finansowo funkcjonowanie systemu odzysku i recyklingu odpadów.

- Znak 1

- Znak 2.

- Znak 3.

- Znak 4.

Który skrót oznacza dużą sieć komputerową, obejmującą swoim zasięgiem miasto?

- LAN

- PAN

- MAN

- WAN

Na schemacie okablowania strukturalnego przy jednym z elementów widnieje zapis MDF. Z którym punktem dystrybucyjnym jest ten element związany?

- Głównym

- Pośrednim

- Budynkowym

- Kampusowym

Projekt sieci komputerowej zakłada korzystanie ze sprzętowych adresów karty sieciowej. Która warstwa modelu ISO/OSI wykorzystuje w komunikacji te adresy?

- Sesji

- Prezentacji

- Łącza danych

- Transportowa

Protokół DNS odpowiada za

- ustalenie adresu MAC na podstawie adresu IP.

- tłumaczenie nazw mnemonicznych na adresy IP.

- przesłanie zaszyfrowanej wiadomości e-mail na serwer pocztowy.

- ustawienie wektora ścieżki pomiędzy różnymi autonomicznymi sieciami.

Urządzenie stosowane w sieciach komputerowych, wyposażone w specjalne oprogramowanie blokujące niepowołany dostęp do sieci to

- bridge

- firewall

- repeater

- gateway

Która technologia umożliwia przesyłanie danych z prędkością 1 Gb/s, z wykorzystaniem światłowodu?

- 10Base5

- 10GBase-T

- 100Base-FX

- 1000Base-LX

Na rysunku przedstawiono

- nóż terminujący.

- ściągacz izolacji.

- lokalizator przewodów.

- zaciskacz konektorów

W protokole IPv4 adres typu broadcast, zapisany w postaci binarnej, bez podziału na podsieci, w części przeznaczonej dla hosta zawiera

- tylko zera.

- wyłącznie jedynki.

- naprzemiennie jedynki oraz zera.

- sekwencję zer z jedynką na końcu.

Zakres adresów IPv4 224.0.0.0 ÷ 239.255.255.255 jest przeznaczony do transmisji typu

- unicast

- anycast

- multicast

- broadcast

Administrator sieci komputerowej o adresie 192.168.1.0/24 wydzielił w niej 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z tych podsieci?

- 26

- 28

- 30

- 32

Bezklasowa metoda podziału przestrzeni adresowej IPv4 to

- CIDR

- IMAP

- VLAN

- MASK

Który wewnętrzny protokół rutingu opiera swoje działanie na wektorze odległości?

- RIP

- BGP

- IS-IS

- OSPF

Jednostką danych PDU w warstwie sieciowej modelu ISO/OSI jest

- bit

- pakiet

- ramka

- segment

W przypadku, gdy użytkownik systemu Windows nie ma dostępu do drukarki, może wykorzystać opcję druku do pliku. Powstały w ten sposób plik ma rozszerzenie

- tar

- csv

- bin

- prn

Pakiety danych przesyłane w sieci zmieniają każdorazowo wartość pola TTL (ang. Time To Live) podczas przejścia pakietu przez ruter. Która wartość tego pola powoduje skasowanie pakietu przez ruter?

- 0

- 64

- 127

- 255

Złośliwe oprogramowanie służące do rejestracji naciskanych przez użytkownika systemu operacyjnego klawiszy to

- dialer

- exploit

- backdoor

- keylogger

W sieciowym systemie operacyjnym Linux do tworzenie sieci VLAN służy polecenie

- ip link

- ip route

- ip address

- ip neighbour

Granicę domeny rozgłoszeniowej stanowią

- rutery

- mosty

- regeneratory

- koncentratory

Zdalne uwierzytelnianie użytkowników w sieciach bezprzewodowych może odbywać się za pomocą usługi

- RADIUS

- HTTPS

- NNTP

- IMAP

W przypadku niewystarczającej ilości pamięci RAM potrzebnej do wykonania operacji, np. uruchomienia aplikacji, system Windows umożliwia przeniesienie niewykorzystywanych danych z pamięci RAM do pliku

- pagefile.sys

- config.sys

- nvraid.sys

- tpm.sys

W serwerze DNS, aby zmapować nazwę hosta na adres IPv4, należy utworzyć rekord

- ISDN

- PTR

- MX

- A

Aby określić czas oczekiwania na wybór systemu w programie GRUB zanim zostanie uruchomiony domyślny system operacyjny, należy skonfigurować opcję

- GRUB_INIT

- GRUB_ENABLE

- GRUB_HIDDEN

- GRUB_TIMEOUT

W systemie Windows przypisanie rozszerzeń plików do aplikacji jest realizowane przez polecenie

- path

- label

- assoc

- bcdedit

Z której puli usługa APIPA przydzieli adres IP dla stacji roboczej z systemem Windows, jeśli w sieci komputerowej nie działa poprawnie serwer DHCP?

- 10.10.0.0 ÷ 10.10.255.255

- 240.0.0.0 ÷ 255.255.255.255

- 172.16.0.0 ÷ 172.31.255.255

- 169.254.0.1 ÷ 169.254.255.254

Polecenie df systemu Linux pozwala na

- zarządzanie pakietami instalacyjnymi.

- określenie wolnej przestrzeni na dysku

- sprawdzenie integralności systemu plików.

- wyświetlenie procesów najbardziej obciążających procesor.

Wydanie w systemie Windows polecenia ATTRIB -S +H TEST.TXT spowoduje

- usunięcie atrybutu pliku systemowego oraz ustawienie atrybutu pliku ukrytego.

- usunięcie atrybutu pliku systemowego oraz atrybutu pliku ukrytego.

- ustawienie atrybutu pliku tylko do odczytu oraz jego ukrycie.

- ustawienie atrybutu pliku systemowego z blokadą edycji.

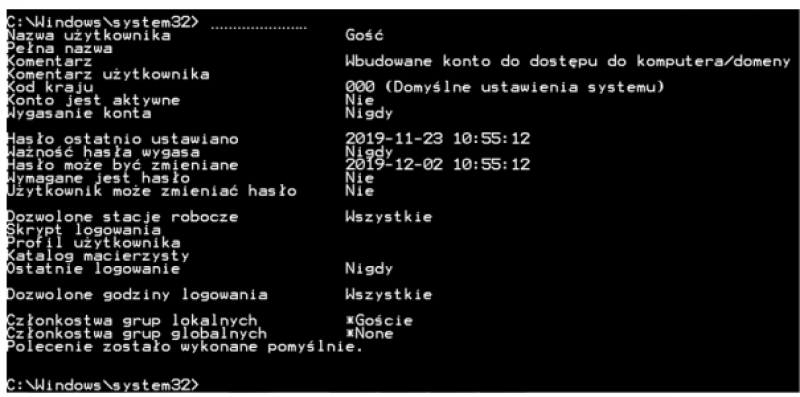

Które polecenie systemu Windows wpisano w miejscu kropek, aby uzyskać informacje zawarte na przedstawionym obrazie?

- net statistics Gość

- net accounts Gość

- net config Gość

- net user Gość

Użytkownik systemu Linux, który chce wyszukać za pomocą polecenia systemowego pliki o określonej nazwie, może posłużyć się poleceniem

- pwd

- find

- pine

- search

W sieci komputerowej pracującej pod kontrolą systemu Linux do współdzielenia drukarek można wykorzystać serwer

- Coda

- Nginx

- Samba

- Firebird

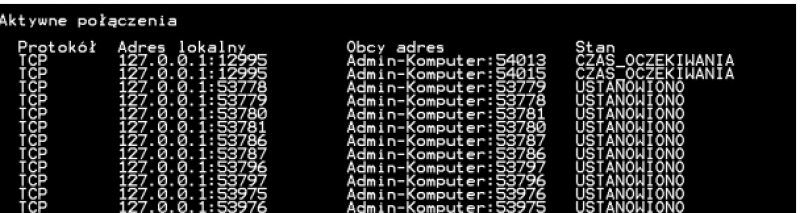

Przedstawiony zrzut ekranu uzyskany w systemie Windows to rezultat działania polecenia

- ifconfig

- netstat

- route

- ping

Która usługa umożliwia logowanie na zdalnych komputerach, wykonywanie na nich poleceń systemowych i zarządzanie siecią?

- TELNET

- NNTP

- IMAP

- DNS