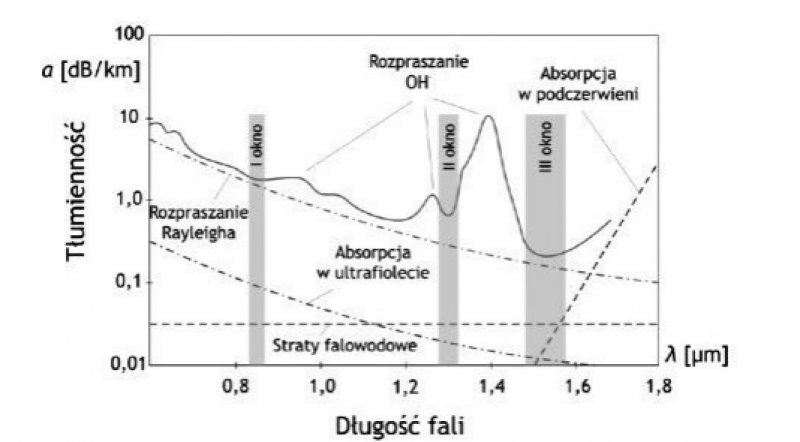

Na wykresie przedstawiono zależność tłumienności jednostkowej w funkcji długości fali dla

- skrętki kategorii 5e.

- kabla koncentrycznego.

- światłowodu kwarcowego.

- światłowodu polimerowego

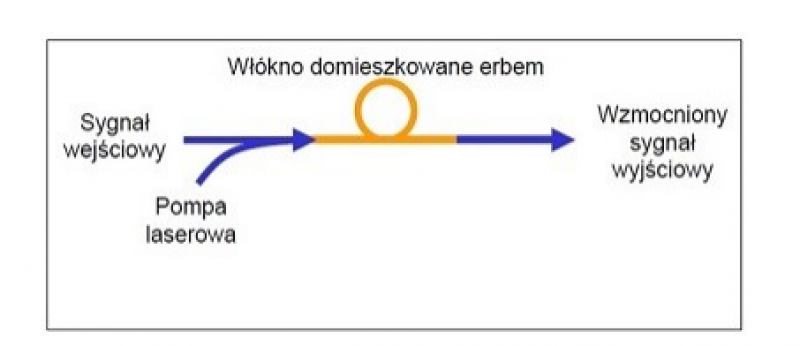

Który wzmacniacz światłowodowy został przedstawiony na rysunku?

- SOA (Semiconductor. Optical Amplifier)

- EDFA (Erbium Doped Fibre Amplifier)

- Rammana

- Brillouin

Wartość tłumienia prawidłowo wykonanego spawu światłowodu telekomunikacyjnego (SiO4) powinna zawierać się w przedziale

- 0,05 ÷ 0,2 dB

- 0,01 ÷ 0,1 dB

- 0,15 ÷ 0,2 dB

- 0,20 ÷ 1,0 dB

Tor transmisyjny o długości 3 km jest wykonany z 3 odcinków kabla światłowodowego. Tłumienność jednostkowa zastosowanego światłowodu wynosi 0,2 dB/km. Jaka jest wartość tłumienia całego toru, jeżeli w miejscu spawu tłumienie jest równe 0,01dB?

- 0,02 dB

- 0,62 dB

- 0,68 dB

- 1,35 dB

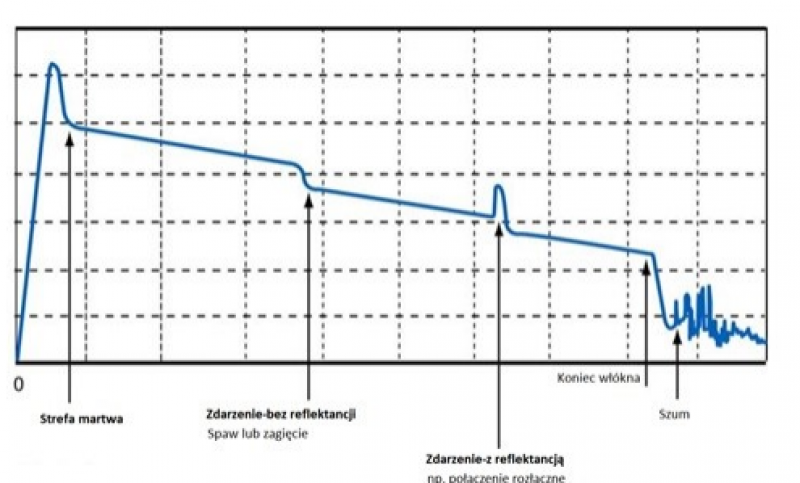

Z ilu odcinków włókien optycznych jest złożony tor transmisyjny przedstawiony na ekranie reflektometru OTDR?

- Z jednego odcinka.

- Z dwóch odcinków.

- Z trzech odcinków.

- Z czterech odcinków.

Na rysunku została przedstawiona schematycznie metoda pomiaru

- dyspersji chromatycznej światłowodu

- tłumienia światłowodu metodą transmisyjną.

- wytrzymałości mechanicznej włókna optycznego.

- tłumienia światłowodu metodą rozproszenia wstecznego.

Za pomocą reflektometru OTDR nie zmierzy się we włóknach optycznych wartości

- dystansu do zdarzenia.

- dyspersji polaryzacyjnej.

- strat na złączach, zgięciach.

- tłumienności jednostkowej włókna.

Do grupy anten prostoliniowych (linearnych) nie należy antena

- ramowa.

- dipolowa.

- Yagi-Uda.

- paraboliczna.

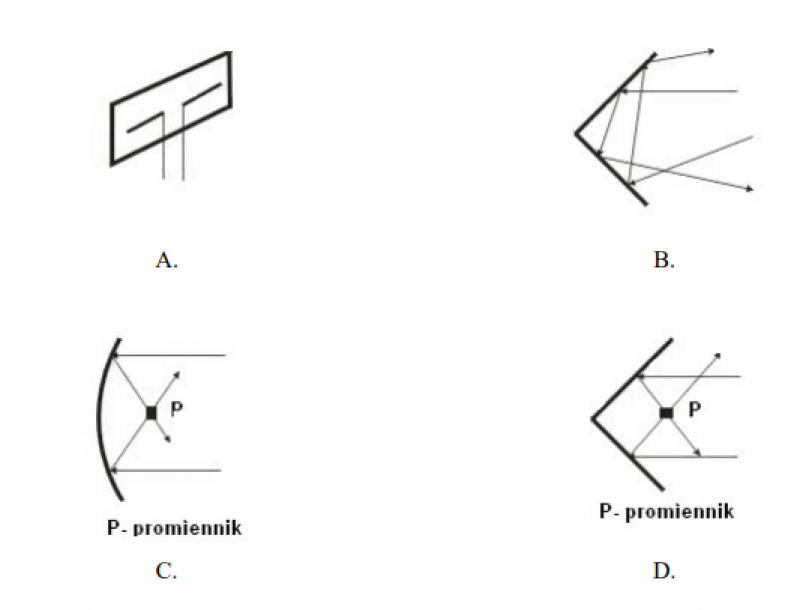

Na którym rysunku przedstawiono reflektor antenowy paraboliczny?

- Odpowiedź A

- Odpowiedź B

- Odpowiedź C

- Odpowiedź D

Na rysunku przedstawiono charakterystykę promieniowania anteny

- dookólnej

- sektorowej

- szczelinowej

- parabolicznej

System, w którym wszystkie kanały wykorzystują jednocześnie to samo pasmo częstotliwości, a zwielokrotnienie odbywa się przez przyporządkowanie każdej parze nadajnik-odbiornik indywidualnego kodu, jest systemem

- TDM (Time Division Multiplexing)

- CDM (Code Division Multiplexing)

- TCM (Time Compression Multiplexing)

- FDM (Frequency Division Multiplexing)

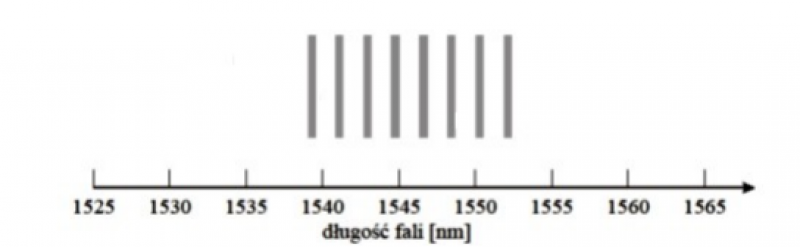

Jakiego rodzaju zwielokrotnienie w sieci optycznej zostało przedstawione na rysunku?

- FDM

- CDM

- TDM

- WDM

Ile różnych systemów PDH jest stosowanych na świecie?

- 1 system PDH

- 2 systemy PDH

- 3 systemy PDH

- 4 systemy PDH

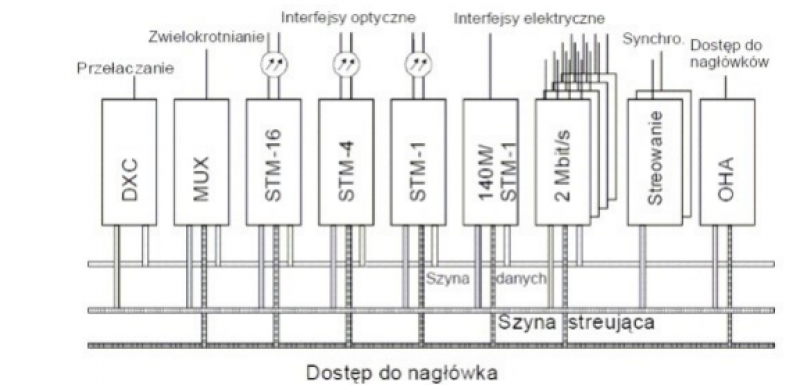

Rysunek przedstawia strukturę sieci

- ATM (Asynchronous Transfer Mode)

- SDH (Synchronous Digital Hierarchy)

- PDH (Plesiochronous Digital Hierarchy)

- ISDN (Integrated Services Digital Network)

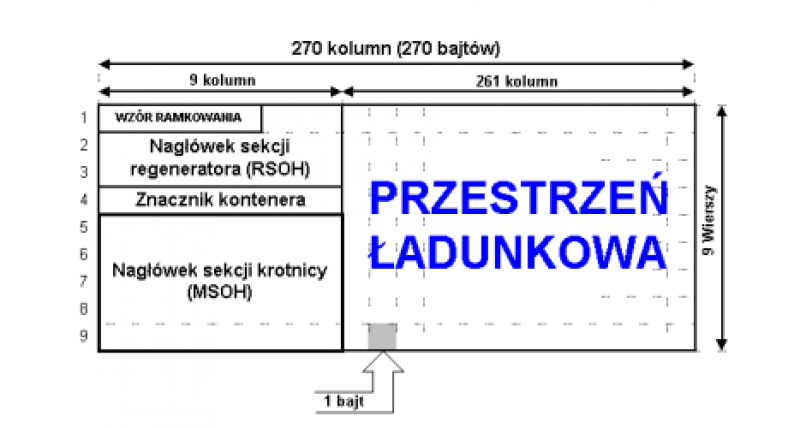

Na rysunku jest przedstawiona struktura ramki systemu

- ATM

- GSM

- PDH

- SDH

Ile razy jest większa przepływność w jednostce transportowej STM-16 systemu SDH (Synchronous Digital Hierarchy) od przepływności w jednostce STM-4?

- Dwa razy.

- Cztery razy.

- Dwanaście razy.

- Trzydzieści dwa razy

W centralach telefonicznych funkcja LCR (Least Cost Routing) jest stosowana do

- prezentacji numeru wywołującego.

- blokowania numeru wywołującego.

- uruchomienia naliczania sekundowego.

- wyboru najtańszej drogi połączeniowej.

Dla zapewnienia poprawnego działania urządzeń w serwerowni należy zapewnić powietrze o następujących parametrach:

- temperatura (0 ÷ 5°C), wilgotność (40 ÷ 45%)

- temperatura (19 ÷ 25°C), wilgotność (40 ÷ 45%)

- temperatura (19 ÷ 25°C), wilgotność (90 ÷ 95%)

- temperatura (45 ÷ 55°C), wilgotność (40 ÷ 45%)

Które z urządzeń sieciowych jest stosowane tylko do zwiększania zasięgu transmisji?

- Most.

- Ruter.

- Przełącznik.

- Regenerator.

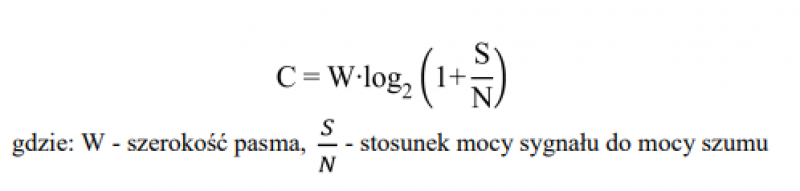

Za pomocą przedstawionego wzoru, wynikającego w twierdzenia Shannona, można obliczyć

- opóźnienie

- przepustowość

- straty pakietów.

- zmienność opóźnienia.

W jakim standardzie informacja jest przesyłana w postaci komórek składających się z nagłówka o długości 5 bajtów i pola informacyjnego o długości 48 bajtów?

- FR (FrameRelay)

- DSL (Digital Subscriber Line)

- ATM (Asynchronous Transfer Mode)

- PSTN (Public Switched Telephone Network)

Którą postać przyjmie adres FE80:0000:0000:0000:0EF0:0000:0000:0400 protokołu IPv6 po kompresji?

- FE80::EF:4

- FE8:EF::400

- FE8:EF0:0:0:400

- FE80::EF0:0:0:400

Który adres IPv4 jest adresem rozgłoszeniowym podsieci 46.64.0.0/10?

- 46.0.0.255

- 46.128.0.255

- 46.64.255.255

- 46.127.255.255

Który sposób transmisji wykorzystuje DHCP (Dynamic Host Configuration Protocol) we współpracy z protokołem IPv4?

- Unicast

- Anycast

- Multicast

- Broadcast

Które zdanie opisuje usługę NAT (Network Address Translation)?

- NAT pełni rolę kontroli sprzętowej i programowej sieci wewnętrznej.

- NAT jest systemem serwerów przechowujących dane na temat adresów domen.

- NAT umożliwia dostęp do sieci większej ilości hostów niż ilość dostępnych adresów IP.

- NAT jest wykorzystywana do scentralizowanego zarządzania adresami IP i konfiguracji protokołu TCP w komputerach klienckich.

Domena internetowa zarezerwowana dla organizacji rządowych to

- .gov

- .mil

- .net

- .org

Który z kodeków mowy charakteryzuje się najmniejszym opóźnieniem sygnału oraz zapewnia najwyższą jakość połączeń?

- G.723

- G.729

- G.726

- G.711

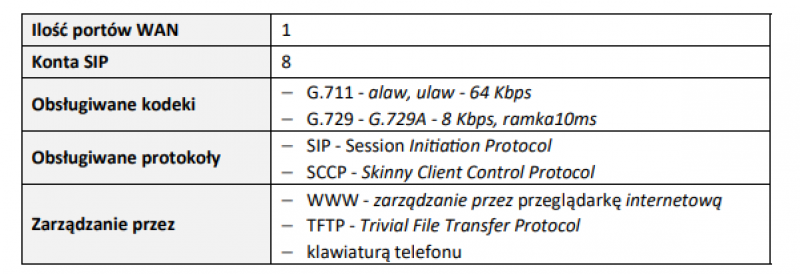

W tabeli została zamieszczona specyfikacja techniczna

- przełącznika zarządzalnego.

- aparatu telefonicznego VoIP.

- centrali telefonicznej cyfrowej.

- aparatu telefonicznego analogowego

Które medium transmisyjne jest stosowane w sieciach SONET?

- Skrętka Cat-5e.

- Kabel konsolowy.

- Kabel koncentryczny.

- Kabel światłowodowy.

Urządzenia sieciowe mają ustawione adresy IP i maski zgodnie z tabelą. W ilu sieciach pracują te urządzenia?

- .W jednej sieci.

- W dwóch sieciach.

- W trzech sieciach.

- W pięciu sieciach.

Ile maksymalnie urządzeń można zaadresować w sieci 36.239.30.0/23?

- 127 urządzeń

- 254 urządzenia

- 510 urządzeń

- 1022 urządzenia

Która pula adresów IPv6 ma tylko zasięg lokalny i jest nierutowalna?

- ::/128

- 2000::/3

- FC00::/7

- FF00::/8

Ruter otrzymał pakiet danych przeznaczony dla hosta o numerze IP 131.104.14.130/25. W której sieci pracuje host?

- 131.104.14.32

- 131.104.14.64

- 131.104.14.128

- 131.104.14.192

W jakich domyślnych odstępach czasu następuje aktualizacja trasy w protokole RIP (Routing Information Protocol)?

- 30 s

- 90 s

- 170 s

- 270 s

Cechą pamięci ROM rutera jest to, że

- zawiera pamięć podręczną protokołu ARP.

- utrzymuje zawartość po wymianie lub restarcie rutera.

- przechowuje pliki konfiguracji początkowej i jej kopie zapasowe.

- przechowuje program uruchomieniowy (bootstrap) i podstawowe oprogramowanie systemu operacyjnego.

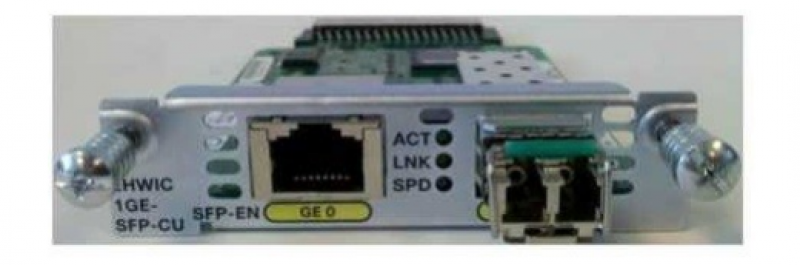

Rysunek przedstawia kartę interfejsu rutera posiadającą porty

- tylko Fast Ethernet miedziane.

- tylko Gigabit Ethernet miedziane.

- Fast Ethernet miedziane i optyczne.

- Gigabit Ethernet miedziane i optyczne.

Który wpis konfiguracyjny uniemożliwi poprawne działanie sieci pomiędzy ruterami R5 i R6?

- R1(config)#interface fa0/0 R1(config-if)#ipaddres 10.10.10.1 255.255.255.248

- R2(config)#interface fa0/0 R2(config-if)#ipaddres 10.10.10.7 255.255.255.248

- R3(config)#interface se0/0/0 R3(config-if)#ipaddres 172.16.52.129 255.255.255.252

- R4(config)#interface se0/0/0 R4(config-if)#ipaddres 172.16.52.133 255.255

Standardowa szerokość szafy sieciowej teleinformatycznej rack wynosi

- 17 cali.

- 18 cali.

- 19 cali.

- 21 cali.

Jak nazywa się metodę ataku na system teleinformatyczny polegającą na podszywaniu się pod inny element systemu informatycznego przez sfałszowanie źródłowego adresu IP w nagłówku pakietu?

- Sniffing.

- Spoofing

- MAC flooding.

- E-mail spamming.

Aby chronić komputery w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, należy zainstalować i skonfigurować

- zaporę ogniową

- filtr antyspamowy.

- program antywirusowy

- blokadę okienek pop-up.