Jaka jest wartość impedancji falowej kabla koncentrycznego o oznaczeniu RG58?

- 50 Ω

- 75 Ω

- 93 Ω

- 125 Ω

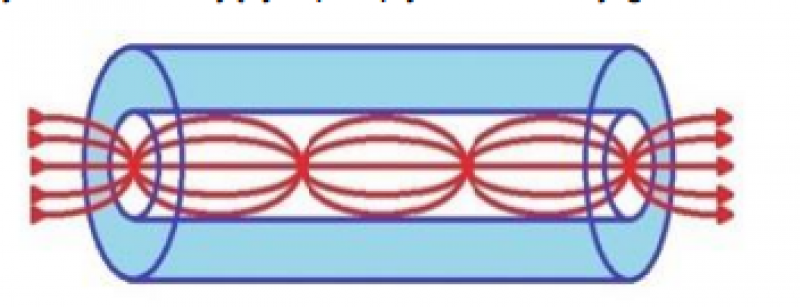

Który rodzaj światłowodu został przedstawiony na rysunku obrazującym przepływ światła w jego rdzeniu?

- Wielomodowy skokowy

- Wielomodowy gradientowy.

- Jednomodowy o niezerowej dyspersji.

- Jednomodowy z przesuniętą dyspersją.

Którego typu złącze światłowodowe zostało przedstawione na rysunku?

- FC

- SC

- LC

- ST

Które złącze oznaczane jest skrótem SC/APC?

- Złącze zatrzaskowe, którego czoło jest płaskie.

- Złącze gwintowane, którego czoło jest płaskie.

- Złącze zatrzaskowe, którego czoło jest polerowane pod kątem 8 stopni.

- Złącze gwintowane, którego czoło jest polerowane pod kątem 8 stopni.

Fragment specyfikacji technicznej opisuje

- tester xDS

- analizator IP

- reflektometr TDR

- reflektometr OTDR

Które urządzenie pomiarowe pozwoli na wykrycie i lokalizację uszkodzenia światłowodu?

- Reflektometr OTDR

- Miernik mocy optycznej.

- Oscyloskop dwustrumieniowy.

- Tester okablowania strukturalnego.

Współczynnik fali stojącej WFS charakteryzuje

- właściwości kierunkowe anteny.

- zdolność anteny do dyskryminacji zakłóceń.

- sposób ustawienia anteny w stosunku do powierzchni Ziemi.

- stopień dopasowania impedancyjnego anteny do linii zasilającej tę antenę.

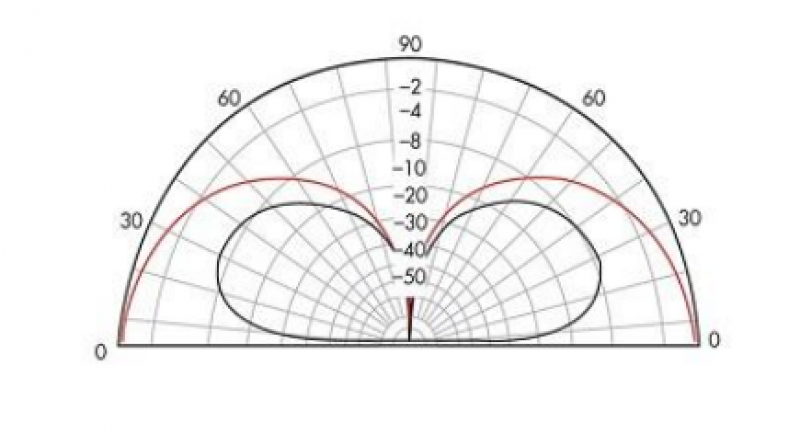

Na rysunku przedstawiono charakterystykę promieniowania anteny w płaszczyźnie pionowej (E). Której anteny dotyczy ta charakterystyka?

- Yagi-Uda.

- Śrubowej.

- Magnetycznej.

- GP (Ground Plane).

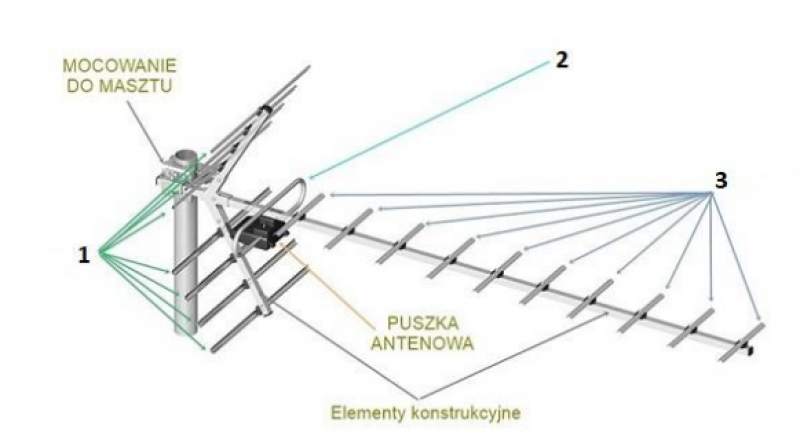

Elementy anteny typu Yagi-Uda, przedstawione na rysunku jako 1, 2 i 3, to odpowiednio:

- 1 – Direktor, 2 – Reflektor, 3 – Dipol.

- 1 – Dipol, 2 – Reflektor, 3 – Direktor.

- 1 – Reflektor, 2 – Direktor, 3 – Dipol.

- . 1 – Reflektor, 2 – Dipol, 3 – Direktor.

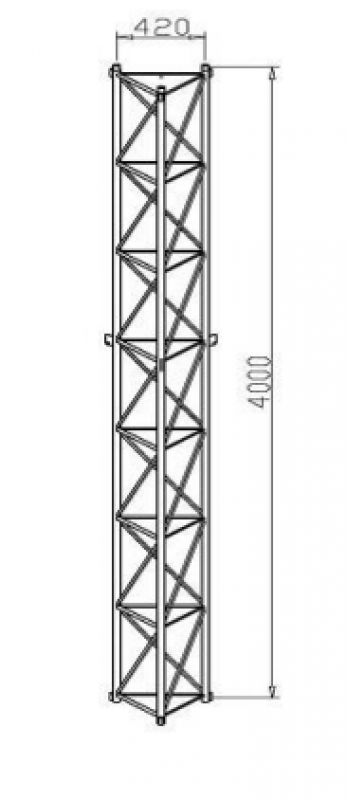

Przedstawiona na rysunku konstrukcja nośna anteny to

- maszt kominowy.

- maszt kratownicowy.

- stopa masztu kominowego.

- stopa masztu kratownicowego.

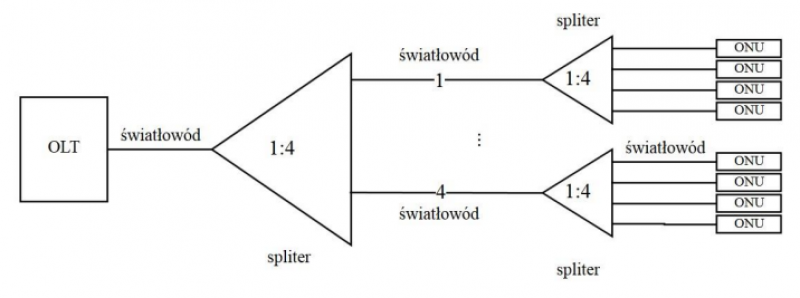

Na rysunku przedstawiono schemat blokowy sieci

- HFC (Hybrid fibre-coaxial).

- DSL (Digital Subscriber Line).

- PON (Passive Optical Network).

- FOX (Fast Optical Cross-connect).

Aby sprawdzić zdarzenia zapisane w pamięci komputera z systemem Windows, należy skorzystać z opcji przeglądania

- logów systemu.

- wpisów w tablicy rutingu.

- konfiguracji w pliku tekstowym.

- . bieżącej, uruchomionej konfiguracji.

Którego rodzaju zwielokrotnienie w sieci optycznej zostało przedstawione na rysunku?

- TDM (Time Division Multiplexing).

- CDM (Code Division Multiplexing).

- FDM (Frequency Division Multiplexing).

- WDM (Wavelength Division Multiplexing).

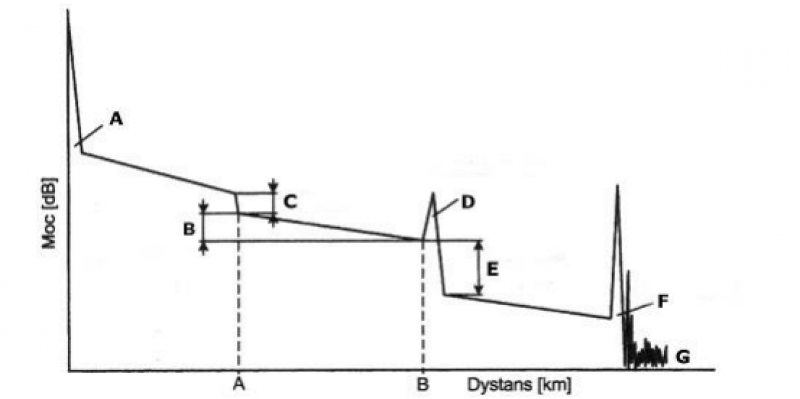

Jeśli na przedstawionym reflektogramie zdarzenie oznaczone literą D oznacza odbicie Fresnela od złączki, to literą E oznaczono

- zagięcie włókna.

- tłumienie spawu.

- Tłumienie złączki.

- rozproszenie Rayleigha

Który przyrząd jest stosowany do wykonania pomiaru tłumienia toru optycznego sieci światłowodowej?

- Multimetr

- Miernik mocy optycznej.

- Wizualny lokalizator uszkodzeń.

- Tester okablowania strukturalnego.

Technologia budowy przyłącza abonenckiego z wykorzystaniem światłowodu to

- FTTC (Fiber-to-the-Curb).

- FTTH (Fiber-to-the-Home).

- FTTP (Fiber-to-the-Premise).

- FTTB (Fiber-to-the-Building).

Usługa UUS (User to User Signalling) jest przykładem usługi technologii

- GSP (Global Positioning System).

- VoIP (Voice over Internet Protocol).

- ISDN (Integrated Services Digital Network).

- ADSL (Asymmetric Digital Subscriber Line).

Który blok centrali telefonicznej umożliwia dokonanie fizycznego zestawienia połączeń między łączami doprowadzonymi do węzła komutacyjnego?

- Pole komutacyjne

- Zespół obsługowy.

- Przełącznica główna.

- Urządzenie sterujące

Zespół urządzeń zawierających łącznicę, przełącznice oraz urządzenia badawcze i zasilające, to

- ruter sieciowy.

- przełącznik sieciowy.

- centrala telefoniczna.

- koncentrator sieciowy.

Element centrali telefonicznej zajmujący się przetwarzaniem odebranej informacji sygnalizacyjnej, na podstawie której zestawiane są połączenia, to

- pole komutacyjne.

- zespół obsługowy.

- urządzenie sterujące.

- zespół połączeniowy.

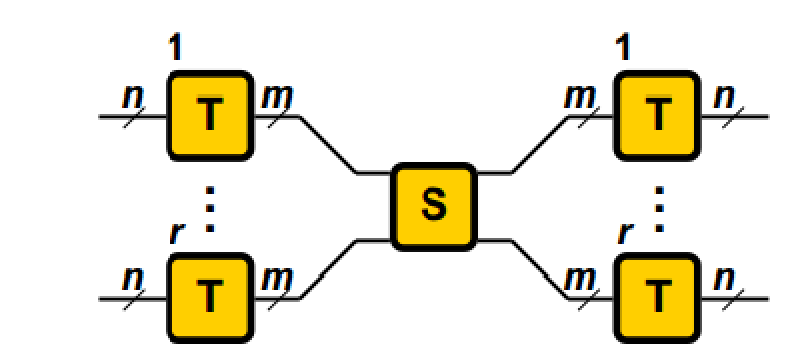

Które pole komutacyjne zostało przedstawione na rysunku?

- A. Przestrzenno-czasowe T-S

- Przestrzenno-czasowe T-S-T

- Przestrzenno-częstotliwościowe T-S

- Przestrzenno-częstotliwościowe T-S-T

Głównym elementem bezpieczeństwa centrali telefonicznej przed dostępem osób nieuprawnionych jest

- ustawienie bezpiecznego hasła konta SIP.

- konfigurowanie wyłącznie abonentów SIP.

- konfigurowanie wyłącznie abonentów cyfrowych

- ustawienie bezpiecznego hasła dostępu do centrali.

Stopa błędów w badanym systemie transmisyjnym wynosi 0,000001. Jaka maksymalna liczba błędnych bitów może zostać odczytana podczas transmisji danych 2 Mb/s?3

- 2 bity.

- 20 bitów

- 22 bity.

- 200 bitów.

Którą funkcję pełni parametr boot file name serwera DHCP?

- Wskazuje nazwę pliku na partycji bootowalnej komputera MBR (Master Boot Record).

- Wskazuje nazwę pliku konfiguracyjnego serwera DHCP (Dynamic Host Configuration Protocol).

- Wskazuje nazwę pliku z programem do załadowania przez PXE (Preboot Execution Environment)

- Wskazuje nazwę pliku, w którym mają być zapisane zdarzenia dotyczące uruchomienia serwera DHCP.

Aby abonent mógł korzystać z funkcji sygnalizacji tonowej, należy dla jego konta włączyć obsługę usługi oznaczonej skrótem

- CLIR

- MCID

- CONF

- DTMF

Kod odpowiedzi protokołu SIP 305 Use Proxy oznacza, że

- żądanie oczekuje na obsługę.

- składnia żądania jest niepoprawna.

- żądanie zostało zrozumiane i zaakceptowane.

- należy zastosować serwer proxy, aby dopełnić wykonanie żądania.

Która reguła skutecznie zablokuje ruch przychodzący na domyślny port telnet łańcucha INPUT przy domyślnej polityce akceptowania wszystkich połączeń przez program iptables

- iptables remove –port telnet –c INPUT

- iptables –A INPUT –p tcp –dport 23 –j

- iptables –C INPUT –p tcp –dport 21 –j REJECT D. iptables –T FORWARD –p i

- iptables –T FORWARD –p input –dport 22 –j ACCEPT

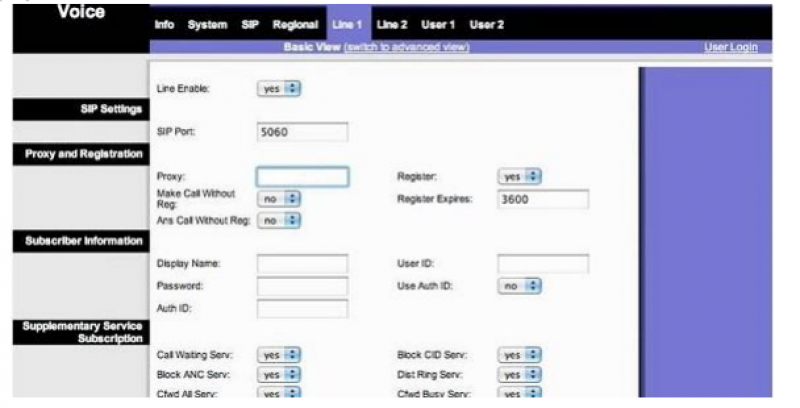

Na rysunku przedstawiono ekran konfiguracyjny

- linii telefonicznej VoIP.

- konta użytkownika telefonu VoIP.

- konta VoIP w centrali telefonicznej

- protokołu SIP w centrali telefonicznej.

Ile maksymalnie hostów w sieci można zaadresować, korzystając z sieci z prefiksem /26?

- 26 hostów.

- 62 hosty.

- 254 hosty.

- 510 hostów.

Ile maksymalnie sieci uzyska się po podziale sieci o adresie 182.160.17.0/24 na równe, trzydziestodwuadresowe podsieci?

- 6 sieci.

- 8 sieci.

- 12 sieci.

- 16 sieci.

Protokół rutingu wyznaczający ruter desygnowany (główny DR), który widzi stany łączy wysyłane przez wszystkie rutery w segmencie oraz stosuje adres grupowy 224.0.0.6, to

- BGP (Border Gateway Protocol).

- OSPF (Open Shortest Path First).

- RIPv2 (Routing Information Protocol).

- EIGRP (Enhanced Interior Gateway Routing Protocol).

Jak wpłynie na przesyłanie aktualizacji tablic rutingu w protokołach OSPF skonfigurowanie interfejsu jako pasywnego?

- . Umożliwi wysyłanie i odbieranie aktualizacji przez ten interfejs.

- Uniemożliwi wysyłanie i odbieranie aktualizacji przez ten interfejs.

- Uniemożliwi wysyłanie aktualizacji ale umożliwi ich odbieranie przez ten interfejs.

- Umożliwi wysyłanie aktualizacji ale uniemożliwi ich odbieranie przez ten interfejs.

Który algorytm jest stosowany przez protokół OSPF do wyznaczenia najkrótszej trasy do sieci docelowej?

- DUAL.

- Dijkstry.

- Multi path.

- Bellmana-Forda.

Rutery dostępowe to urządzenia, które

- są instalowane w sieciach szkieletowych.

- stanowią brzeg sieci operatora ISP niższego rzędu

- stanowią brzeg sieci operatora ISP wyższego rzędu.

- są instalowane u klienta indywidualnego lub w małych firmach.

Który z protokołów jest stosowany do wymiany informacji o trasach pomiędzy różnymi autonomicznymi systemami?

- OSPF (Open Shortest Path First).

- BGP (Border Gateway Protocol).

- RIP (Routing Information Protocol).

- EIGRP (Enhanced Interior Gateway Routing Protocol).

W systemach Linux/Windows listy kontroli dostępu ACL (Access Control Lists) umożliwiają

- zapisywanie informacji o czasie dostępu do urządzeń sieciowych.

- odczytywanie informacji o czasie dostępu do urządzenia sieciowego.

- podstawową kontrolę dostępu do plików opartą o uprawnienia do zapisu, odczytu i wykonania.

- rozbudowaną kontrolę dostępu do plików opartą o uprawnienia do zapisu, odczytu, wykonania oraz użytkownika i grupę.

Która wersja protokołu SNMP (Simple Network Management Protocol) pozwala na uwierzytelnianie oraz szyfrowaną komunikację?

- SNMPv1

- SNMPv3

- SNMPv2c

- SNMPv2u

Program narzędziowy w systemach rodziny Windows, który wyświetla i umożliwia zmiany tablicy trasowania pakietów, to

- route

- tracert

- netstat

- ipconfig

Które komunikaty protokołu SNMP domyślnie są wysyłane na port 162 TCP lub UDP?

- Get

- Set

- Trap

- Response

Wskaż cechę tunelowania SSTP (Secure Socket Tunneling Protocol).

- Domyślnie korzysta z portu 334.

- Jest dostępne tylko dla systemów operacyjnych MS Windows

- Dostarcza mechanizmów transportowania PPP wewnątrz kanału SSL/TSL.

- Pozwala na zestawienie szybkiego, ale niezabezpieczonego tunelu sieciowego.