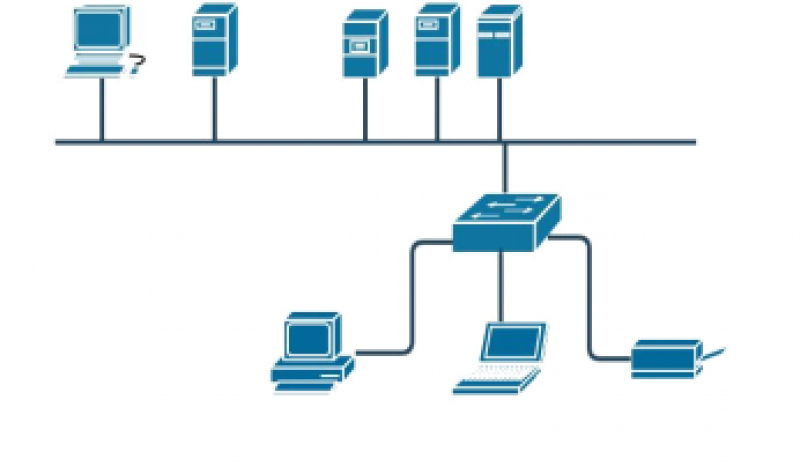

Rysunek przedstawia schemat fizycznej topologii sieci będącej połączeniem topologii

- pierścienia i gwiazdy

- magistrali i gwiazdy.

- siatki i magistrali.

- siatki i gwiazdy.

Który ze standardów Ethernet definiuje Gigabit Ethernet dla okablowania UTP?

- 100 Base-TX

- 1000 Base-TX

- 10 GBase-TX

- 100 GBase-TX

Kable łączące kondygnacyjne punkty dystrybucyjne z głównym punktem dystrybucyjnym nazywa się

- okablowaniem pionowym.

- okablowaniem poziomym

- połączeniami systemowymi.

- połączeniami telekomunikacyjnymi.

Który protokół sygnalizujący jest stosowany w telefonii VoIP?

- POP (Post Office Protocol)

- SIP (Session Initiation Protocol)

- SNMP (Simple Network Management Protocol)

- DHCP (Dynamic Host Configuration Protocol)

Adres MAC (Medium Access Control Address) jest sprzętowym adresem karty sieciowej Ethernet warstwy modelu OSI

- drugiej o długości 32 bitów.

- trzeciej o długości 32 bitów.

- drugiej o długości 48 bitów.

- trzeciej o długości 48 bitów.

W nagłówku ramki IEEE 802.3 warstwy łącza danych zawarty jest

- adres IP.

- adres MAC

- . numer portu

- parametr TTL

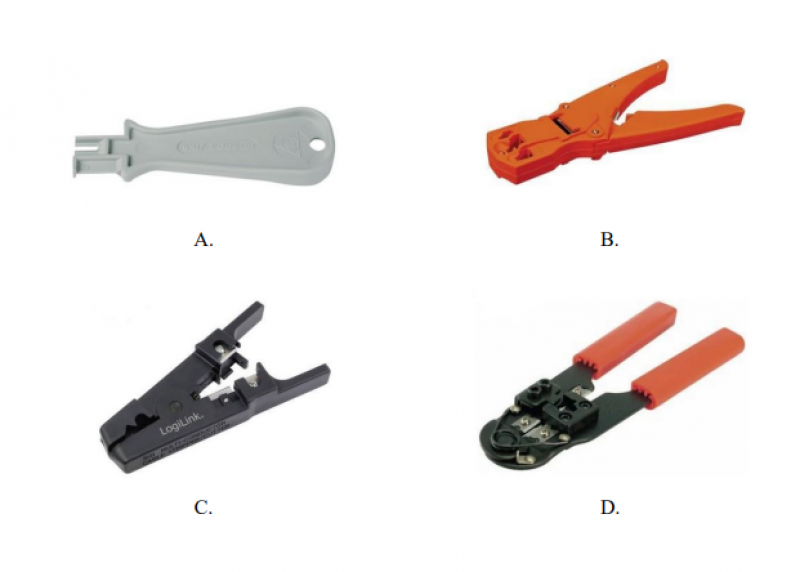

Które urządzenie zostało przedstawione na rysunku?

- Ruter

- Modem

- Przełącznik

- Punkt dostępu

Komputer A, który musi przesłać dane do komputera B pracującego w sieci o innym adresie IP, w pierwszej kolejności przesyła pakiety na adres IP

- serwera DNS.

- bramy domyślnej

- komputera docelowego.

- alternatywnego serwera DNS

Firma planuje budowę lokalnej sieci komputerowej, składającej się z serwera, drukarki oraz 10 stacji roboczych bez kart bezprzewodowych. Dostęp do Internetu zapewnia ruter z wbudowanym modemem ADSL i czterema portami LAN. Które z wymienionych urządzeń sieciowych jest niezbędne, aby sieć poprawnie funkcjonowała i miała dostęp do Internetu?

- Access Point

- Przełącznik 8 portowy

- Przełącznik 16 portowy.

- Wzmacniacz sygnału bezprzewodowego.

Możliwość rozbudowy sieci jest nazywana

- skalowalnością.

- nadmiarowością.

- bezawaryjnością.

- kompatybilnością

Które przyporządkowanie: urządzenie – realizowana funkcja jest błędne?

- Przełącznik – podział sieci na VLAN-y.

- Modem – połączenie sieci lokalnej z Internetem.

- Ruter – połączenie komputerów w tej samej sieci.

- Access Point – bezprzewodowe podłączenie komputerów do sieci lokalnej

Urządzeniem niezbędnym do połączenia ze sobą pięciu komputerów w tej samej sieci o topologii gwiazdy jest

- most.

- ruter.

- modem.

- modem.

- Odpowiedź A

- Odpowiedź B

- Odpowiedź C

- Odpowiedź D

Który z adresów stacji roboczej jest adresem klasy C?

- 127.0.0.1

- 172.0.0.1

- 223.0.0.1

- 232.0.0.1

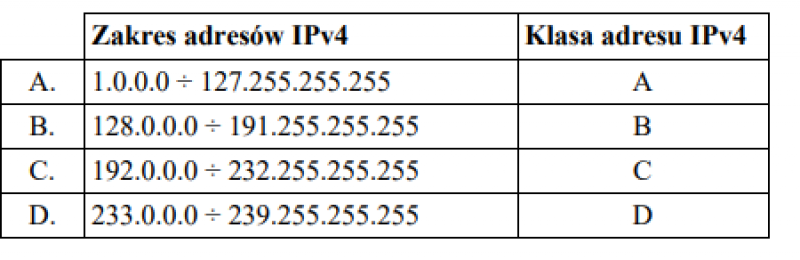

Który z zakresów adresów IPv4 jest właściwie przyporządkowany do klasy?

- Odpowiedź A

- Odpowiedź B

- Odpowiedź C

- Odpowiedź D

Który z adresów jest adresem hosta należącego do sieci 10.128.0.0/10?

- 10.127.255.255

- 10.160.255.255

- 10.191.255.255

- 10.192.255.255

Który z adresów IPv4 jest odpowiednikiem adresu IPv6 ::1?

- 1.1.1.1

- 10.0.0.1

- 127.0.0.1

- 128.0.0.1

Który adres jest adresem publicznym?

- 10.0.0.1

- 11.0.0.1

- 172.31.0.1

- 192.168.255.1

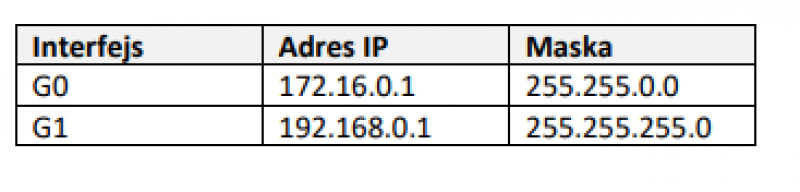

Komputer K1 jest podłączony do interfejsu G0 rutera, komputer K2 do interfejsu G1 tego samego rutera. Na podstawie przedstawionej w tabelce adresacji ustal prawidłowy adres bramy komputera K2.

- 172.16.0.1

- 172.16.0.2

- 192.168.0.1

- 192.168.0.2

Firma otrzymała pulę adresów 10.10.10.0/16. Po wyodrębnieniu podsieci mających po 510 hostów otrzymano adresy podsieci z maską

- 255.255.0.0

- 255.255.240.0

- 255.255.253.0

- 255.255.254.0

W celu odseparowania od siebie komputerów pracujących w sieci o tym samym adresie IPv4 podłączonych do przełącznika zarządzalnego należy przypisać

- używane interfejsy do różnych VLAN-ów.

- nieużywane interfejsy do różnych VLAN-ów

- statyczne adresy MAC komputerów do używanych interfejsów.

- statyczne adresy MAC komputerów do nieużywanych interfejsów.

Jeżeli oczekuje się, aby tylko wybrane urządzenia mogły łączyć się z siecią WiFi, należy w punkcie dostępowym

- . zmienić hasło.

- zmienić kanał radiowy

- skonfigurować filtrowanie adresów MAC

- zmienić sposób szyfrowania z WEP na WPA.

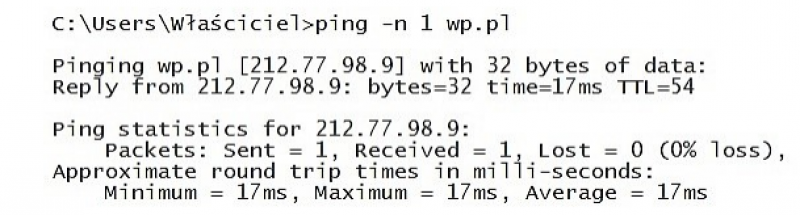

W wyniku wykonania zamieszczonego polecenia ping parametr TTL informuje o

- czasie odpowiedzi z urządzenia docelowego.

- czasie trwania sprawdzenia komunikacji w sieci.

- liczbie pakietów wysyłanych w celu sprawdzenia komunikacji w sieci.

- liczbie ruterów które uczestniczą w transmisji pakietu od odbiorcy do nadawcy

Który adres IPv4 jest stosowany w celu sprawdzenia stosu protokołów TCP/IP wewnątrz jednego hosta?

- 1.1.1.1

- 127.0.0.1

- 128.0.0.1

- 224.0.0.

Które polecenie systemu Windows należy wykonać, aby sprawdzić, ile ruterów pośrednich jest pomiędzy hostem źródłowym a docelowym?

- arp

- tracert

- ipconfig

- routeprint

Które polecenie jest wysyłane do serwera DHCP w celu zwolnienia z dzierżawy wszystkich adresów przypisanych do kart sieciowych?

- ipconfig /renew

- ipconfig /release

- ipconfig / flushdns

- ipconfig /displaydns

Aby utworzyć bezpieczny wirtualny tunel między dwoma komputerami podłączonymi do Internetu, należy zastosować technologię

- EVN (Easy Virtual Network)

- VPN (Virtual Private Network)

- VoIP (Voice over Internet Protocol)

- VLAN (Virtual Local Area Network)

Które karty sieciowe o podanych adresach MAC zostały wyprodukowane przez tego samego producenta?

- 00:17:B9:00:1F:FE oraz 00:16:B9:00:2F:FE

- 00:17:B9:00:1F:FE oraz 00:16:B9:00:1F:FE

- 00:16:B9:00:1F:FE oraz 00:16:B9:00:2F:FE

- 00:16:B9:00:1F:FE oraz 00:16:B8:00:2F:FE

Który protokół opracowany przez IBM jest stosowany do udostępniania plików w trybie klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft przez systemy operacyjne LINUX, UNIX?

- POP (Post Office Protocol)

- SMB (Server Message Block)

- HTTP (Hypertext Transfer Protocol)

- SMTP (Simple Mail Transfer Protocol)

Pełny adres logowania do serwera FTP o nazwie ftp.nazwa.pl to

- ftp:\\ftp.nazwa.pl/

- ftp://ftp.nazwa.pl/

- http:\\ftp.nazwa.pl/

- http://ftp.nazwa.pl/

Aby zainstalować serwer plików FTP na systemach rodziny Windows Server, należy zainstalować rolę serwer

- DNS

- DHCP

- aplikacji

- sieci Web

Administrator Active Directory w domenie firma.local chce skonfigurować profil mobilny dla wszystkich użytkowników. Ma on być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z wpisów we właściwościach profilu użytkownika realizuje opisane wymagania?

- \\serwer1\pliki\%username%

- \\serwer1\dane$\%username%

- \\firma.local\pliki\%username%

- \\firma.local\dane\%username%

Aby można było przeprowadzić instalację sieciową na stacjach roboczych systemów operacyjnych z rodziny Windows należy na serwerze dodać usługi

- plików.

- terminalowe.

- pulpitu zdalnego

- wdrażania systemu Windows.

Wskaż prawdziwe przyporządkowanie usługi warstwy aplikacji z domyślnym numerem portu, na którym ona pracuje.

- DNS – 53

- SMTP – 80

- DHCP – 161

- IMAP – 8080

Który z protokołów jest protokołem warstwy transportowej, bezpołączeniowym, nieposiadającym mechanizmów sprawdzających poprawność dostarczania danych?

- IP

- UDP

- TCP

- ICMP

NAT64 (Network Address Translation 64) jest procesem, który mapuje adresy

- IPv4 na adresy IPv6.

- IPv4 na adresy MAC

- MAC na adresy IPv4.

- prywatne na adresy publiczne.

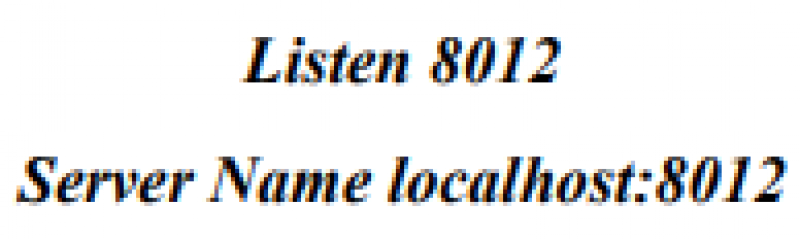

Fragment pliku httpd.conf serwera Apache ma postać

Aby sprawdzić poprawne działanie strony WWW na serwerze, należy w przeglądarce wpisać

- http://localhost

- http://localhost:8080

- http://localhost:8012

- http://localhost:apache

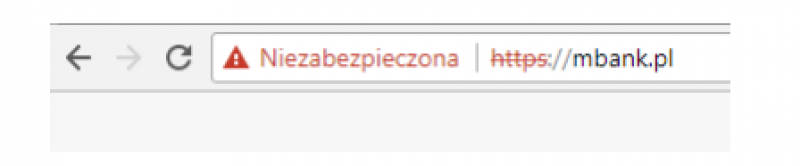

Określ przyczynę wystąpienia komunikatu, który jest przedstawiony na rysunku.

- Wyłączony Firewall.

- Niewłaściwa przeglądarka.

- Brak zainstalowanego programu antywirusowego.

- Problem z weryfikacją certyfikatu bezpieczeństwa.

Dwie stacje robocze tej samej sieci nie mogą się ze sobą komunikować. Która z wymienionych sytuacji jest prawdopodobną przyczyną zaistniałego zdarzenia?

- Takie same nazwy użytkowników.

- Takie same adresy IP stacji roboczych

- Różne bramy domyślne stacji roboczych.

- Różne systemy operacyjne stacji roboczych.

Narzędzie, które zabezpiecza przed nieautoryzowanym dostępem do lokalnej sieci, to

- analizator sieci.

- zapora sieciowa.

- analizator pakietów.

- program antywirusowy.