W sieciach bezprzewodowych Ad-Hoc IBSS (Independent Basic Service Set) stosowana jest fizyczna topologia

- pierścienia.

- magistrali.

- gwiazdy

- siatki.

Z jaką prędkością realizowana jest transmisja danych w standardzie 1000Base-T?

- 1 Mbit/s

- 1 MB/s

- 1 Gbit/s

- 1 GB/s

Pierwsze znaki heksadecymalne adresu IPv6 typu link-local to

- FF30

- FE80

- 2000

- 3000

Oznaczenie wtyku zwanego popularnie RJ45 to

- . 4P4C (4 Position 4 Contact)

- 4P8C (4 Position 8 Contac

- 8P4C (8 Position 4 Contact)

- 8P8C (8 Position 8 Contact)

Które bity w 48 bitowym adresie sprzętowym MAC są identyfikatorem producenta?

- Pierwsze 8 bitów.

- Ostatnie 8 bitów.

- Pierwsze 24 bity.

- Ostatnie 24 bity.

Jakie jest główne zadanie protokołu ICMP?

- Automatyczna adresacja hostów.

- Szyfrowanie połączeń zdalnych.

- Transfer poczty elektronicznej.

- Kontrola transmisji w sieci.

Który protokół nie jest stosowany do konfiguracji wirtualnej sieci prywatnej?

- L2TP

- PPTP

- SSTP

- SNMP

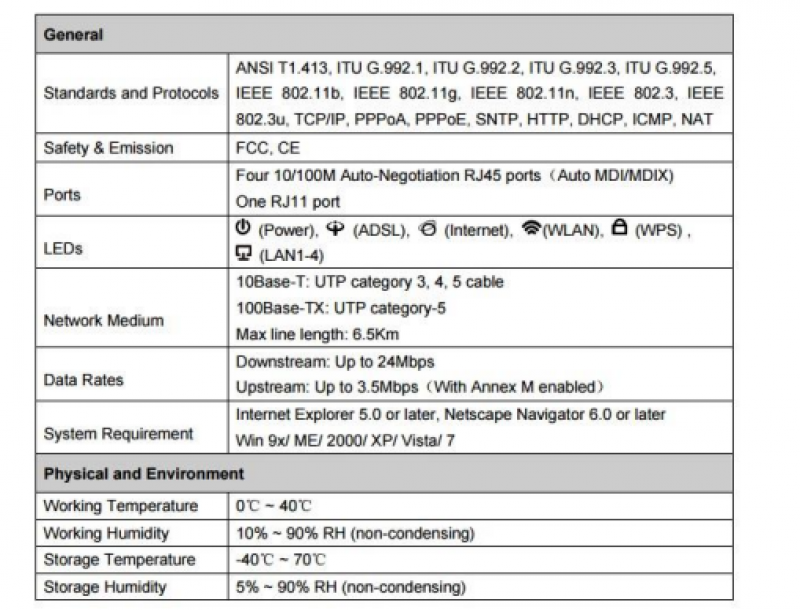

Zamieszczona specyfikacja sprzętowa dotyczy

- przełącznika.

- bramki VOIP.

- modemu ADSL

- konwertera mediów.

Na rysunku przedstawiony jest symbol graficzny

- rutera.

- . przełącznika.

- zapory sieciowej

- mostu sieciowego.

Urządzenie przedstawione na rysunku jest stosowane do

- rozdzielenia sygnału.

- wzmocnienia sygnału.

- zabezpieczenia przed niepożądanym dostępem z sieci

- zamiany transmisji sygnału kablem światłowodowym na skrętkę.

Jaka jest wartość dopuszczalnej długości kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim według normy PN-EN 50174-2?

- 10 m

- 50 m

- 90 m

- 100 m

Jak oznacza się na schematach sieci LAN punkty rozdzielcze (dystrybucyjne) znajdujące się na poszczególnych piętrach budynku zgodnie z normą PN-EN 50173?

- FD (Floor Distribution)

- BD (BuildingDistributor)

- CD (Campus Distribution)

- MDF (Main Distribution Frame)

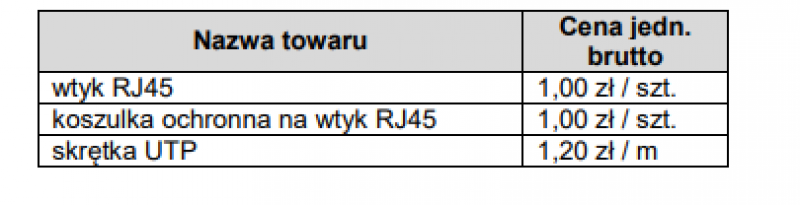

Jaki będzie koszt materiałów zużytych do wykonania 20 kabli typu patchcord o długości 50 cm?

- 52,00 zł

- 72,00 z

- 92,00 zł

- 104,00 zł

Katalog Nakładów Rzeczowych przy projektowaniu sieci jest stosowany do

- kosztorysowania robót.

- rysowania schematów sieci.

- zdefiniowania wytycznych dla wykonawcy

- opracowywania powykonawczych pomiarów.

Jak oznaczona jest skrętka bez ekranu zewnętrznego z każdą parą w osobnym ekranie z folii?

- F/STP

- S/FTP

- U/FTP

- F/UTP

Do połączenia ze sobą dwóch przełączników na odległość 200 m oraz aby zapewnić przepustowość minimalną 200 Mbit/s, należy zastosować

- światłowód

- skrętkę STP.

- skrętkę UTP.

- kabel koncentryczny 50 Ω.

Jakie jest zastosowanie noża uderzeniowego?

- Do cięcia przewodów miedzianych.

- Do cięcia przewodów światłowodowych.

- Do montażu skrętki w gniazdach sieciowych

- Do montażu złącza F na kablu koncentrycznym.

Który z adresów IPv4 jest adresem publicznym?

- 10.0.3.42

- 172.16.32.7

- 192.168.0.4

- 194.204.152.34

Adresem IPv4 urządzenia pracującego w sieci 10.100.0.0/18 jest

- 10.100.32.254

- 10.100.64.254

- 10.100.128.254

- 10.100.192.254

Jaka jest długość maski sieci w adresach klasy B?

- 8 bitów

- 12 bitów.

- 16 bitów.

- 24 bity.

Adresem rozgłoszeniowym (broadcast) dla hosta o adresie IP 192.168.35.202 z 26 bitową maską jest

- 192.168.35.0

- 192.168.35.63

- 192.168.35.192

- 192.168.35.255

Ile komputerów można zaadresować w sieci z maską 255.255.255.224?

- 25 komputerów

- 27 komputerów.

- 30 komputerów

- 32 komputery.

Jednym ze sposobów utrudnienia niepowołanym osobom dostępu do sieci bezprzewodowej jest

- wyłączenie szyfrowania.

- zmiana kanału nadawania sygnału.

- wyłączenie rozgłaszania identyfikatora sieci.

- zmiana standardu szyfrowania z WPA na WEP.

Który z protokołów jest stosowany w telefonii internetowej?

- SIP

- FTP

- HTTP

- NetBEUI

Program Wireshark jest stosowany do

- monitorowania stanu urządzeń sieciowych

- analizy przesyłanych w sieci pakietów.

- projektowania sieci komputerowych.

- sprawdzania przepustowości łączy.

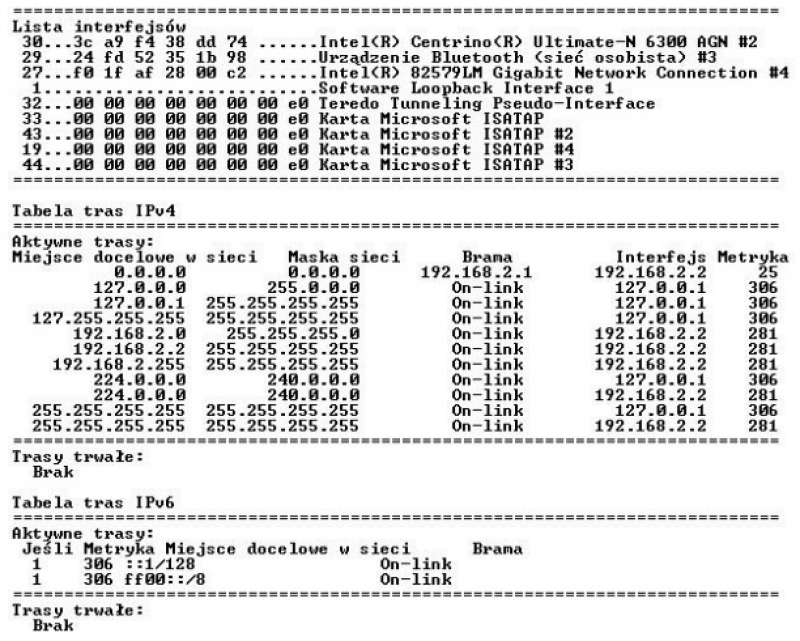

Wynik wykonania którego polecenia sieciowego systemu z rodziny Windows jest przedstawiony na rysunku?

- arp -a

- net view

- net session

- route print

W wyniku uszkodzenia kabla typu skrętka utracono połączenie między przełącznikiem a stacją roboczą. Który przyrząd pomiarowy należy zastosować aby zlokalizować i usunąć usterkę bez wymiany całego kabla?

- Multimetr.

- Miernik mocy.

- Analizator widma.

- Reflektometr TDR.

Którym poleceniem systemu Linux można sprawdzić trasę pakietu do docelowego urządzenia?

- traceroute

- pathping

- . netsta

- trace

Do monitorowania stanu urządzeń w sieci jest stosowane oprogramowanie działające w oparciu o protokół

- FTP (File Transfer Protocol)

- STP (SpanningTreeProtocol)

- SMTP (Simple Mail Transport Protocol

- SNMP (Simple Network Management Protocol)

Który z programów nie jest stosowany do zdalnego zarządzania komputerami w sieci?

- Team Viewer

- Virtualbox

- UltraVNC

- Rdesktop

Aby komputery udostępniały swoje dane w sieci, nie mogą mieć przypisanych tych samych

- grup roboczych

- masek podsieci.

- serwerów DNS.

- adresów IP

Jak nazywa się oprogramowanie serwerowe systemu Linux umożliwiające współpracę z grupą roboczą i domenami Windows

- Apache

- Samba

- CUPS

- NTP

Rekord typu A serwera DNS

- przechowuje alias nazwy domeny

- przechowuje informację o nadrzędnym serwerze DNS.

- mapuje nazwę domeny DNS na nazwę serwera poczty

- mapuje nazwę hosta na odpowiadający jej 32-bitowy adres IPv4.

Usługa serwerowa stosowana do automatycznej konfiguracji interfejsów sieciowych stacji klienckich to

- SIP (Session Initiation Protocol)

- RIP (Routing Information Protocol)

- ICMP (Internet Control Message Protocol)

- .DHCP (Dynamic Host Configuration Protocol)

Na którym domyślnym porcie działa serwer WWW stosujący domyślny protokół HTTPS w standardowej konfiguracji?

- 20

- 80

- 110

- 443

W systemach Windows profil tymczasowy użytkownika jest

- tworzony przez administratora systemu i przechowywany na serwerze

- wczytywany do systemu, jeśli błąd uniemożliwia wczytanie profilu mobilnego użytkownika.

- . tworzony podczas pierwszego logowania do komputera i przechowywany na lokalnym dysku twardym komputera.

- wczytywany do systemu z serwera, określa konkretne ustawienia dla pojedynczych użytkowników i całych grup.

Która usługa działa na porcie 3389?

- DNS (DomainName System)

- RDP (Remote Desktop Protocol)

- TFTP (Trivial File Transfer Protocol)

- DHCP (Dynamic Host Configuration Protocol)

Po wpisaniu adresu HTTP w przeglądarce internetowej wyświetla się błąd „403 Forbidden”, który oznacza, że

- nie ma pliku docelowego na serwerze

- karta sieciowa ma błędnie nadany adres IP

- użytkownik nie ma uprawnień do żądanego zasobu.

- ograniczono wielkość wysyłanych danych przez klienta

Podczas próby uzyskania połączenia z serwerem FTP uwierzytelnianie anonimowe nie powiodło się, natomiast próba autoryzacji przy pomocy loginu i hasła kończy się powodzeniem. Jaka jest możliwa przyczyna zaistniałej sytuacji?

- Wyłączone uwierzytelnianie anonimowe na serwerze.

- Błędnie ustawione uprawnienia do zasobu.

- Wyłączona usługa FTP.

- Brak żądanego zasobu.

Jak nazywa się atak w sieci lokalnej polegający na próbie podszycia się pod kogoś innego?

- DDoS

- Phishing

- Spoofing

- Flood ping