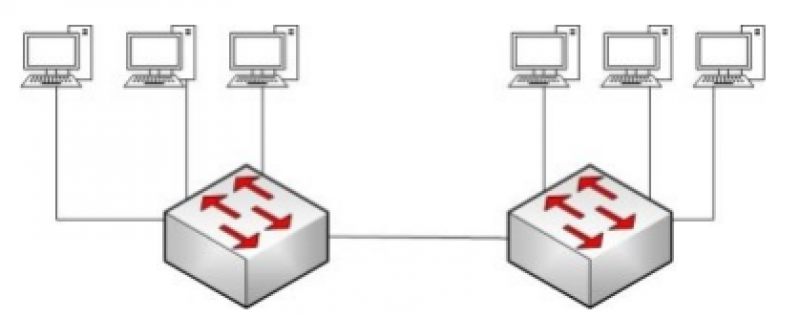

Rysunek przedstawia topologię

- gwiazdy

- magistrali

- rozszerzonej gwiazdy.

- podwójnego pierścienia.

Zgodnie z normą PN-EN 50174 rozplot kabla UTP nie powinien być większy niż

- 10 mm

- 13 mm

- 20 mm

- 30 mm

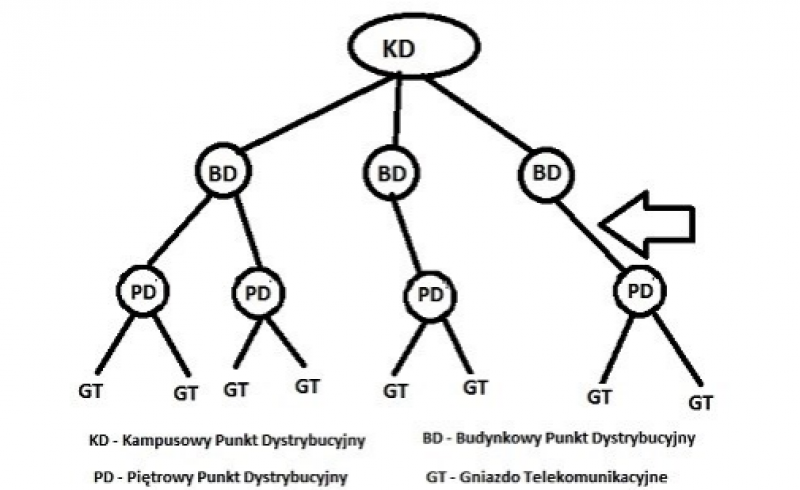

Strzałka na rysunku przedstawiającym schemat systemu sieciowego według normy PN-EN 50173 wskazuje okablowanie

- poziome.

- pionowe.

- kampusowe.

- szkieletowe zewnętrzne.

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem jest tworzony poprzez zamianę ułożenia we wtyczce 8P8C następujących par przewodów (odpowiednio według kolorów):

- biało-zielony i zielony z biało-brązowym i brązowym.

- biało-zielony i zielony z biało-niebieskim i niebieskim.

- biało-pomarańczowy i pomarańczowy z biało-zielonym i zielonym.

- biało-pomarańczowy i pomarańczowy z biało-brązowym i brązowym.

Organizacją publikującą dokumenty RFC (Request For Comments) regulujące rozwój Internetu jest

- IETF (Internet Engineering Task Force).

- ANSI (American National Standards Institute).

- ISO (International Organization for Standarization).

- IEEE (The Institute of Electrical and Electronics Engineers).

Aby zabezpieczyć komunikację terminalową z serwerem, należy użyć połączenia z wykorzystaniem protokołu

- SSH

- SFTP

- TFTP

- Telnet

W trakcie obserwacji pakietów za pomocą sniffera zauważono, że urządzenia komunikują się na portach 20 oraz 21. Oznacza to, zakładając domyślną konfigurację, że obserwowanym protokołem jest protokół

- FTP

- SSH

- DHCP

- SMTP

Która z par: protokół – warstwa, w której pracuje protokół, jest poprawnie połączona według modelu TCP/IP?

- DHCP – warstwa dostępu do sieci.

- RARP – warstwa transportowa.

- ICMP – warstwa aplikacji.

- RIP – warstwa internetu.

Znak towarowy dla certyfikowanych produktów opartych na standardach IEEE 802.11 to

- DSL

- LTE

- Wi-Fi

- GSM

Na przedstawionym rysunku urządzeniem, poprzez które połączone są komputery, jest

- ruter.

- most.

- przełącznik.

- regenerator.

Typ transmisji danych do jednego bądź kilku komputerów w jednej chwili, w której odbiorcy są widziani dla nadawcy jako pojedynczy grupowy odbiorca, to

- unicast

- anycast

- multicast

- broadcast

W modelu ISO/OSI protokoły TCP i UDP pracują w warstwie

- sieci

- aplikacji

- łącza danych.

- transportowej

Zestawienie połączenia między dwoma odległymi hostami, za pośrednictwem publicznej sieci, np. Internet, w taki sposób, że węzły tej sieci są przezroczyste dla przesyłanych w ten sposób pakietów, to

- VM (Virtual Machine).

- VPN (Virtual Private Network).

- VLAN (Virtual Lan Area Network).

- VoIP (Voice over Internet Protocol).

W trakcie tworzenia projektu sieci komputerowej należy w pierwszej kolejności

- sporządzić kosztorys.

- dobrać urządzenia sieciowe.

- przeprowadzić analizę biznesową.

- sporządzić dokumentację powykonawczą.

Urządzeniem, które umożliwia komputerom bezprzewodowy dostęp do przewodowej sieci komputerowej, jest

- modem.

- regenerator

- koncentrator.

- punkt dostępowy.

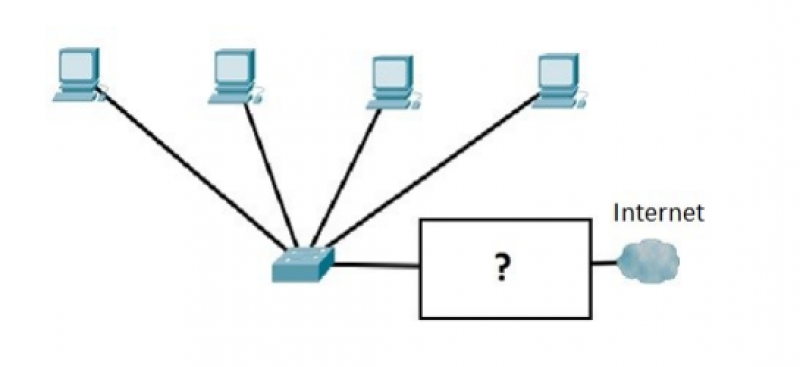

Które urządzenie należy podłączyć do sieci lokalnej w miejscu wskazanym na rysunku, aby komputery miały dostęp do Internetu?

- Most.

- Ruter.

- Przełącznik

- Koncentrator

Który standard specyfikacji IEEE 802.3 należy zastosować w środowisku, w którym występują zakłócenia elektromagnetyczne, jeśli odległość od punktu dystrybucyjnego do punktu abonenckiego wynosi 200 m?

- 10Base2

- 100BaseT

- 100BaseFX

- 1000BaseTX

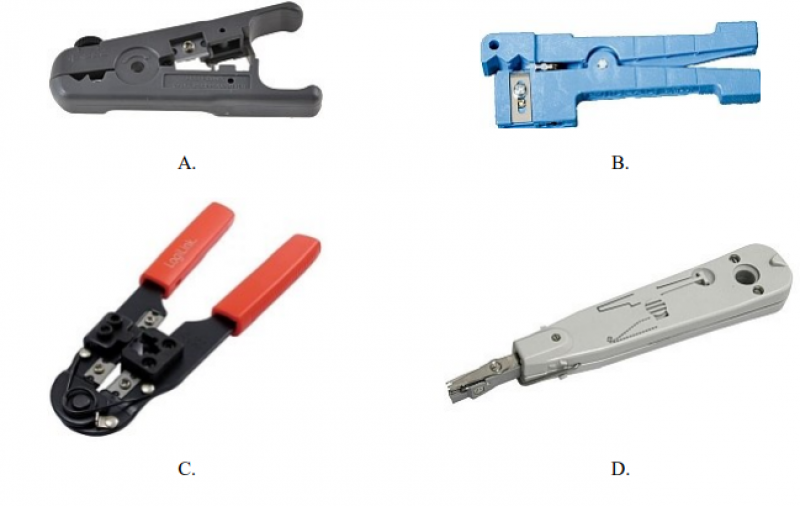

Które narzędzie jest stosowane do mocowania kabla w module Keystone?

- Odpowiedź A

- Odpowiedź B

- Odpowiedź C

- Odpowiedź D

Do której klasy adresów IPv4 należą adresy zawierające najbardziej znaczące dwa bity o wartości 10?

- Klasy A.

- Klasy B.

- Klasy C.

- Klasy D.

Który z adresów jest adresem hosta należącego do sieci 10.128.0.0/10?

- 10.127.255.255

- 10.160.255.255

- 10.191.255.255

- 10.192.255.255

W adresacji IPv6 typowy podział długości związanej z adresem sieci i identyfikatorem hosta wynosi odpowiednio

- 16 bitów / 112 bitów.

- 32 bity / 96 bitów.

- 64 bity / 64 bity.

- 96 bitów / 32 bity.

Pełna postać adresu IPv6 2001:0:db8::1410:80ab to

- 2001:0000:db80:0000:0000:0000:1410:80ab

- 2001:0000:0db8:0000:0000:0000:1410:80ab

- 2001:0001:0db8:0000:0000:0000:1410:80ab

- 2001:1000:0db8:0000:0000:0000:1410:80ab

Ile maksymalnie adresów można przydzielić hostom w sieci 10.0.0.0/22?

- 510 adresów.

- 512 adresów

- 1022 adresy.

- 1024 adresy

Które polecenie systemu z rodziny Windows pozwala sprawdzić, przechowywane w pamięci podręcznej komputera, zapamiętane tłumaczenia nazw DNS na adresy IP?

- ipconfig /renew

- ipconfig /release

- ipconfig /flushdns

- ipconfig /displaydns

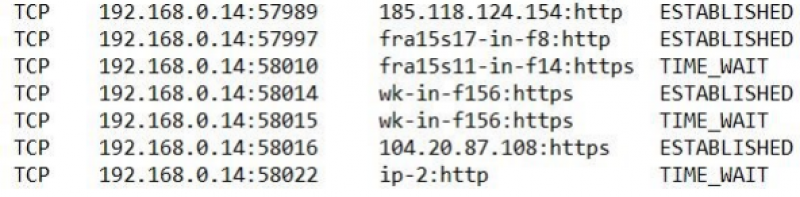

Które z poleceń systemu Windows należy zastosować, aby otrzymać wynik jak na przedstawionym rysunku?

- ping

- tracert

- netstat

- ipconfig

Aby serwer Windows mógł zarządzać usługami katalogowymi, należy zainstalować

- rolę serwera Web.

- kontroler domeny.

- rolę serwera DHCP.

- usługi zarządzania prawami.

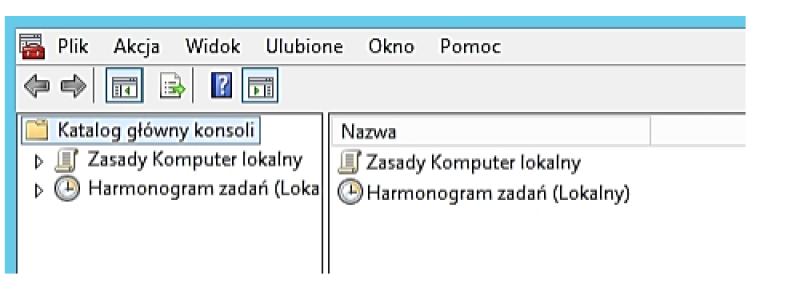

Aby uruchomić konsolę przedstawioną na rysunku, należy wpisać w wierszu poleceń

- mmc

- gpedit

- eventvwr

- gpupdate

Usługa serwerowa, która umożliwia udostępnianie linuksowych usług drukowania oraz serwera plików stacjom roboczym Windows, to

- CUPS

- Vsftpd

- Samba

- Postfix

Otwarty (Open Source) serwer WWW, dostępny dla wielu systemów operacyjnych, to

- IIS

- Lynx

- WINS

- Apache

Oprogramowanie do wirtualizacji dostępne jako rola w systemie Windows Serwer 2012 to

- VMware

- Hyper-V

- Virtual PC

- Virtual Box

Profil użytkownika systemu Windows Serwer, który nie zapisuje, ani na serwerze ani na stacji roboczej, zmian wprowadzanych do bieżącego pulpitu po wylogowaniu użytkownika, to profil

- lokalny

- mobilny.

- tymczasowy.

- obowiązkowy.

Który protokół zostanie zastosowany przez administratora w celu zamieszczenia plików na serwerze?

- FTP (File Transfer Protocol).

- DNS (DomainName System)

- HTTP (Hyper Text Transfer Protocol).

- DHCP (Domain Host Configuration Protocol).

Protokół, dzięki któremu po połączeniu z serwerem pocztowym transmitowane są na komputer jedynie same nagłówki wiadomości, a transmisja treści oraz załączników następuje dopiero po otwarciu danego listu, to

- POP3

- IMAP

- MIME

- SMTP

Narzędzie systemów z rodziny Windows stosowane do modyfikowania parametrów pracy interfejsów sieciowych, np. zmiana dynamicznej konfiguracji karty sieciowej na statyczną, to

- netsh

- netstat

- ipconfig

- nslookup

Host automatycznie pobiera adres IP z serwera DHCP. W przypadku gdy serwer DHCP ulegnie uszkodzeniu, karcie sieciowej zostanie przypisany adres IP z zakresu

- 224.0.0.1 ÷ 224.255.255.254

- 192.168.0.1 ÷ 192.168.255.254

- 169.254.0.1 ÷ 169.254.255.254

- 127.0.0.1 ÷ 127.255.255.255.254

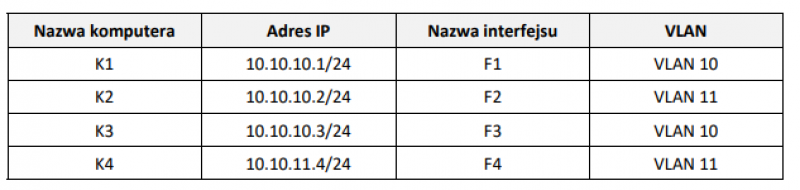

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika przypisanych do VLAN-ów podanych w tabeli. Które komputery mogą się ze sobą komunikować?

- K1 z K2

- K1 z K3

- K1 z K4

- K2 z K4

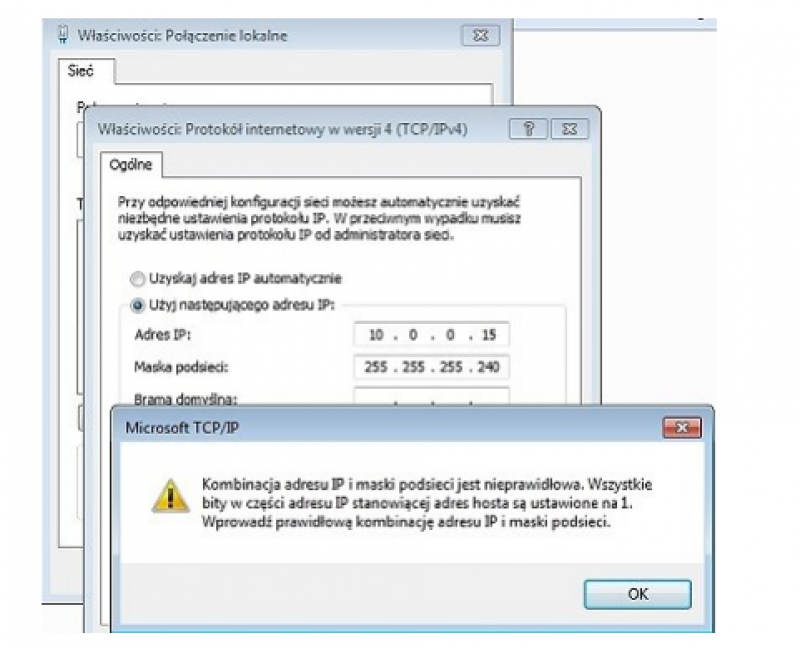

Na rysunku jest przedstawiony komunikat pojawiający się po wpisaniu adresu IP podczas konfiguracji połączenia sieciowego na komputerze. Adres IP wprowadzony przez administratora jest adresem IP

- sieci

- komputera

- pętli zwrotnej

- rozgłoszeniowym

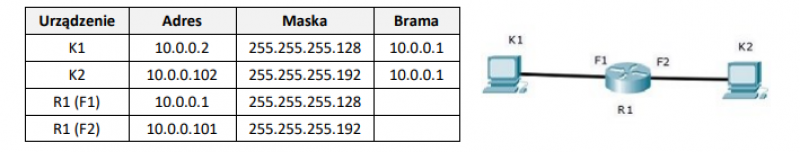

Komputery K1 i K2 nie mogą się komunikować. Adresacja urządzeń jest podana w tabeli. Co należy zmienić, aby przywrócić komunikację w sieci?

- Adres bramy dla K1

- Adres bramy dla K2

- Maskę w adresie dla K1

- Maskę w adresie dla K2

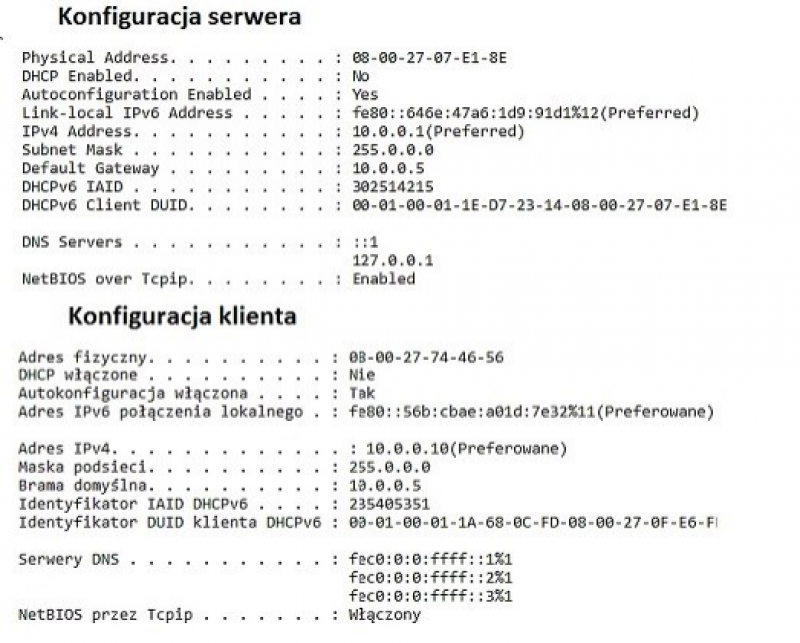

Na podstawie zrzutu ekranu wskaż, który adres należy zmienić w konfiguracji klienta lub serwera, aby komputer można było podłączyć do domeny?

- Adres DNS w konfiguracji serwera na 10.0.0.1

- Adres IPv4 w konfiguracji serwera na 10.0.0.10

- Adres IPv4 w konfiguracji klienta na 10.0.0.1

- Adres DNS w konfiguracji klienta na 10.0.0.1

Dyn, firma, której serwery DNS zaatakowano, przyznała, że część ataku …. nastąpiła za pomocą różnych urządzeń połączonych z siecią. Ekosystem kamer, czujników, kontrolerów nazywany ogólnie "Internetem rzeczy" został użyty przez przestępców jako botnet − sieć maszyn-zombie. Do tej pory taką rolę pełniły głównie komputery.

Cytat opisuje atak typu dsfsdf

- DOS

- DDOS

- flooding

- mail bombing