Fizyczna topologia sieci komputerowej, którą przedstawiono na rysunku, to topologia

- gwiazdy.

- magistrali.

- hierarchiczna.

- gwiazdy rozszerzonej.

Topologia fizyczna, w której każdy węzeł ma własne połączenia z wszystkimi pozostałymi węzłami, to topologia

- siatki.

- hierarchiczna

- gwiazdy rozszerzonej.

- pojedynczego pierścienia

Zgodnie z normą PN-EN 50174 okablowanie poziome w systemie okablowania strukturalnego to część okablowania pomiędzy

- serwerem a szkieletem sieci.

- punktem rozdzielczym a gniazdem użytkownika

- gniazdkiem użytkownika a terminalem końcowym.

- punktami rozdzielczymi w głównych pionach budynku.

Medium transmisyjne o symbolu S/FTP oznacza skrętkę

- z ekranem z folii na każdej parze przewodów oraz ekranem z siatki na czterech parach.

- z ekranem na każdej parze oraz ekranem z foli na czterech parach przewodów.

- jedynie z ekranem z folii na czterech parach przewodów.

- nieekranowaną.

W metodzie dostępu do nośnika CSMA/CD (Carrier Sense Multiplc Access with Collision Detection) stacja która zamierza rozpocząć nadawanie, nasłuchuje czy w sieci odbywa się ruch, a następnie

- wysyła zgłoszenie żądania transmisji.

- oczekuje żetonu zezwalającego rozpoczęcie nadawania.

- po wykryciu ruchu w sieci czeka aż nośnik będzie wolny

- oczekuje na nadanie priorytetu transmisji przez koncentrator.

Który zestaw protokołów sieciowych jest charakterystyczny dla warstwy internetowej modelu TCP/IP?

- IP, ICMP

- TCP, UDP

- HTTP, FTP

- DHCP, DNS

Protokół TCP (Transmission Control Protocol) działa w trybie

- hybrydowym.

- sekwencyjnym.

- połączeniowym.

- bezpołączeniowym.

Które urządzenie sieciowe warstwy łącza danych modelu OSI analizuje zawarte w ramce Ethernet adresy MAC i na tej podstawie podejmuje decyzję, o przesłaniu sygnału z jednego do drugiego segmentu sieci lub o jego zablokowaniu?

- Most

- Wzmacniak

- Koncentrator

- Punkt dostępowy.

Symbol którego urządzenia sieci komputerowej został przedstawiony na rysunku?

- Punktu dostępowego.

- Koncentratora.

- Przełącznika.

- Rutera.

Który element szafy krosowniczej jest przedstawiony na rysunku?

- Maskownica 1U

- Panel krosowy 1U

- Wieszak do kabli 2U

- Przepust kablowy 2U

W schemacie logicznym okablowania strukturalnego, zgodnie z terminologią polską zawartą w normie PN-EN 50174, właściwością kondygnacyjnego punktu dystrybucyjnego jest to, że

- obejmuje zasięgiem cały budynek.

- obejmuje zasięgiem całe piętro budynku

- łączy okablowanie pionowe i międzybudynkowe.

- łączy okablowanie budynku i centralny punkt dystrybucyjny

Jakie powinno być rozmieszczenie gniazd komputerowych RJ45 w stosunku do powierzchni biurowej zgodnie z normą PN-EN 50174?

- Gniazdo komputerowe 1 x RJ45 na 10 m2 powierzchni biura.

- Gniazdo komputerowe 2 x RJ45 na 10 m2 powierzchni biura.

- Gniazdo komputerowe 1 x RJ45 na 20 m2 powierzchni biura.

- Gniazdo komputerowe 2 x RJ45 na 20 m2 powierzchni biura.

Centralny punkt, z którego rozprowadzane jest okablowanie szkieletowe, to punkt

- pośredni

- abonencki

- dostępowy

- dystrybucyjny

Na rysunkach technicznych instalacji sieci komputerowej wraz z dedykowaną jej instalacją elektryczną symbolem przedstawionym na rysunku oznacza się gniazdo

- telefoniczne.

- komputerowe.

- elektryczne bez styku ochronnego.

- elektryczne ze stykiem ochronnym.

Który adres IPv6 jest wykorzystywany jako adres link-local w procesie autokonfiguracji urządzeń?

- de80::/10

- fe80::/10

- fe88::/10

- he88::/10

Jaki zakres adresów obejmują adresy klasy C?

- 1.0.0.1 ÷126.255.255.254

- 128.0.0.1 ÷191.255.255.254

- 192.0.0.0 ÷ 223.255.255.255

- 224.0.0.1÷ 239.255.255.254

Za pomocą ilu liczb szesnastkowych zapisuje się pełną postać adresu IPv6?

- 8

- 12

- 16

- 24

Jaki jest adres rozgłoszeniowy sieci o adresie IP 192.168.10.0/24?

- 192.168.0.0

- 192.168.10.0

- 192.168. 0.255

- 192.168.10.255

Jeżeli sieć 172.16.6.0/26 podzieli się na dwie równe podsieci, to ile hostów będzie można zaadresować w każdej z tych podsieci?

- 32 hosty

- 30 hostów

- 29 hostów

- 28 hostów

Połączenie typu trunk dwóch przełączników daje możliwość

- zablokowania wszystkich nadmiarowych połączeń na konkretnym porcie.

- zwiększenia przepustowości połączenia przez wykorzystanie kolejnego portu.

- przesyłania w jednym łączu ramek pochodzących od wielu wirtualnych sieci lokalnych.

- skonfigurowania agregacji portów, zwiększającej przepustowość pomiędzy przełącznikami.

Narzędzie systemów z rodziny Windows tracert jest stosowane do

- śledzenia trasy przesyłania pakietów w sieci

- wyświetlania i zmian tablicy trasowania pakietów sieciowych

- nawiązania połączenia ze zdalnym serwerem na określonym porcie

- wyszukiwania szczegółowych informacji odnoszących się do serwerów DNS.

Aby w systemach Windows Server wykonać aktualizację dzierżawy adresów DHCP oraz rejestrację nazw związanych z systemem DNS w wierszu polecenia, należy wpisać polecenie

- ipconfig /renew

- ipconfig /release

- ipconfig /flushdns

- pconfig /registerdns

Protokół SNMP (Simple Network Management Protocol) jest stosowany do

- odbioru poczty elektroniczne

- przydzielania adresów IP oraz adresu bramy i DNS-a.

- szyfrowania terminalowego połączenia z komputerami zdalnymi

- konfiguracji urządzeń sieciowych i gromadzenia informacji na ich temat.

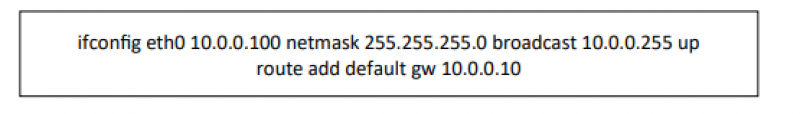

W wyniku wykonania przedstawionych poleceń systemu Linux interfejs sieciowy eth0 otrzyma

- adres IP 10.0.0.10, maskę /24, bramę 10.0.0.255

- adres IP 10.0.0.10, maskę /16, bramę 10.0.0.100

- adres IP 10.0.0.100, maskę /22, bramę 10.0.0.10

- adres IP 10.0.0.100, maskę /24, bramę 10.0.0.10

Udostępnienie linuksowych usług drukowania oraz serwera plików stacjom roboczym Windows, OS X, Linux umożliwia serwer

- SQUID

- SAMBA

- APACHE

- POSTFIX

Na którym domyślnym porcie odbywa się komunikacja protokołu ftp?

- 21

- 23

- 53

- 80

Jaką rolę serwera z rodziny Windows Server należy dodać, aby serwer realizował usługi rutingu?

- Serwer sieci Web (IIS).

- Usługi zasad i dostępu sieciowego.

- Usługi domenowe w usłudze Active Directory.

- . Usługi zarządzania dostępu w usłudze Active Directory.

Gdzie przechowywane są informacje o kontach użytkowników domenowych w systemach Windows Server?

- W bazie danych kontrolera domeny

- W bazie SAM zapisanej na lokalnym komputerze.

- W pliku users w katalogu komputera C:\Windows\system32

- W plikach hosts na każdym komputerze używanym w domenie.

Który protokół warstwy aplikacji definiuje wysyłanie poczty elektronicznej?

- FTP (File Transfer Protocol)

- DNS (Domain Name System)

- HTTP (Hypertext Transfer Protocol)

- SMTP (Simple Mail Transfer Protocol)

Transmisja danych typu półduplex jest transmisją

- dwukierunkową jednoczesną

- dwukierunkową naprzemienną

- jednokierunkową z kontrolą parzystości

- jednokierunkową z trybem bezpołączeniowym.

Jakie zadanie realizuje protokół ARP (Address Resolution Protocol)?

- Ustala adres MAC na podstawie adresu IP.

- Przesyła informacje zwrotne o problemach z siecią.

- Kontroluje przepływ pakietów wewnątrz systemów autonomicznych.

- Zarządza grupami multicastowymi w sieciach opartych na protokole IP.

Które pole jest zawarte w nagłówku protokołu UDP?

- Numer potwierdzenia.

- Numer sekwencyjny

- Wskaźnik pilności.

- Suma kontrolna.

Gniazdo w sieciach komputerowych, jednoznacznie identyfikujące dany proces na urządzeniu, jest kombinacją

- adresu IP i numeru portu.

- adresu fizycznego i adresu IP.

- adresu fizycznego i numeru portu.

- adresu IP i numeru sekwencyjnego danych.

Aby zapewnić jakość usług QoS, w przełącznikach warstwy dostępu jest stosowany mechanizm

- zapobiegający powstawaniu pętli w sieci.

- nadawania priorytetu określonym rodzajom danych

- wykorzystywania jednocześnie kilku portów jako jednego łącza logicznego

- podejmowania decyzji co do liczby urządzeń mogących się łączyć z danym przełącznikiem.

Jaką funkcję realizuje usługa NAT uruchomiona na ruterze?

- Tłumaczenie adresów używanych w sieci LAN na jeden lub kilka adresów publicznych.

- Transport danych korekcyjnych RTCM z wykorzystaniem protokołu NTRIP.

- Uwierzytelnianie protokołem NTLM nazwy i hasła użytkownika.

- Synchronizację zegara z serwerem czasu w sieci Internet.

W systemie linux Ubuntu Server, aby zainstalować serwer DHCP należy użyć polecenia

- sudo apt-get install isc-dhcp-server

- sudo service isc-dhcp-server install

- sudo service isc-dhcp-server start

- sudo apt-get isc-dhcp-server start

Aby móc tworzyć konta użytkowników, komputerów i innych obiektów oraz przechowywać centralnie informacje o nich, należy na serwerze Windows zainstalować rolę

- Active Directory Federation Service.

- Usługi Domenowe Active Directory.

- Usługi certyfikatów Active Directory.

- Usługi LDS w usłudze Active Directory.

Podczas instalacji i konfiguracji serwera DHCP w systemach rodziny Windows Server, można dodać zastrzeżenia adresów, które określą

- adresy początkowy i końcowy zakresu serwera DHCP.

- adresy MAC które nie będą przydzielane w ramach zakresu DHCP.

- konkretne adresy IP przydzielane urządzeniom na podstawie ich adresu MAC.

- adresy IP, które będą przydzielane w ramach zakresu DHCP dopiero po ich autoryzacji.

Do przetestowania działania serwera DNS w systemach Windows Server można użyć narzędzia nslookup. Jeżeli jako argumentu polecenia użyje się nazwy komputera, np. nslookup host.domena.com, to nastąpi sprawdzenie

- strefy przeszukiwania wstecz.

- strefy przeszukiwania do przodu.

- aliasu wprowadzonego dla rekordu adresu domeny

- obu stref przeszukiwania, najpierw wstecz a następnie do przodu.

Jak nazywamy atak na sieć komputerową polegający na przechwytywaniu pakietów przesyłanych w sieci?

- Skanowanie sieci.

- Nasłuchiwanie.

- ICMP echo.

- Spoofing.