W której fizycznej topologii sieci komputerowej każdy węzeł sieci ma fizyczne połączenie z każdym innym węzłem sieci?

- Pełnej siatki.

- Częściowej siatki.

- Rozszerzonej gwiazdy

- Podwójnego pierścienia.

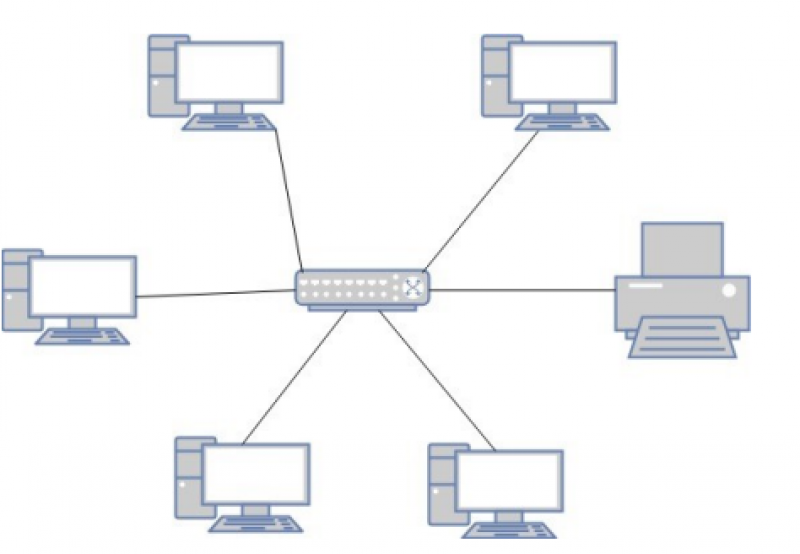

Która fizyczna topologia sieci komputerowej jest przedstawiona na rysunku?

- Siatki.

- Gwiazdy.

- Pierścienia.

- Hierarchiczna.

Który rodzaj medium transmisyjnego jest określany jako standard 100BaseTX i jaka jest uzyskiwana w nim maksymalna prędkość transmisji danych?

- Kabel UTP kategorii 5 o prędkości transmisji do 100 Mb/s

- Kabel UTP kategorii 5e o prędkości transmisji do 1000 Mb/s

- Światłowód wielomodowy o prędkości transmisji do 100 Mb/s

- Światłowód jednomodowy o prędkości transmisji do 1000 Mb/s

Ile podwójnych gniazd RJ45 powinno być zamontowanych w pomieszczeniu o wymiarach 8 x 5 m, aby były spełnione zalecenia normy PN-EN 50173?

- 4 gniazda

- 5 gniazd.

- 8 gniazd.

- 10 gniazd.

Który protokół jest stosowany do sprawdzenia poprawności połączenia pomiędzy dwoma hostami?

- UDP (User DatagramProtocol).

- RIP (Routing Information Protocol).

- ICMP (Internet Control Message Protocol).

- RARP (ReverseAddress Resolution Protocol).

Protokół ARP (Address Resolution Protocol) umożliwia mapowanie logicznych adresów warstwy sieciowej na fizyczne adresy warstwy

- aplikacji.

- fizycznej

- łącza danych.

- transportowej.

Protokołem połączeniowym warstwy transportowej zapewniającym niezawodność w dostarczaniu pakietów jest protokół

- IP (Internet Protocol)

- UDP (User Datagram Protocol).

- ARP (Address Resolution Protocol).

- TCP (Transmission Control Protocol).

Urządzeniem działającym w warstwie łącza danych, służącym do łączenia segmentów sieci o różnych architekturach, jest

- koncentrator.

- regenerator.

- ruter.

- most.

Urządzeniem stosowanym do przekształcania otrzymanych ramek w sygnały, które później są przesyłane w obrębie sieci komputerowej, jest

- regenerator.

- punkt dostępu.

- karta sieciowa.

- konwerter mediów.

Urządzeniem, które zapewni ochronę przed wszelkiego rodzaju atakami z sieci i może pełnić inne dodatkowe funkcje, jak np. szyfrowanie przesyłanych danych czy automatyczne powiadamianie administratora systemu o włamaniu, jest

- regenerator

- koncentrator

- punkt dostępowy.

- firewall sprzętowy.

Kondygnacyjny punkt dystrybucyjny jest połączony za pomocą okablowania poziomego z

- gniazdem abonenckim

- centralnym punktem sieci.

- centralnym punktem dystrybucyjnym.

- budynkowym punktem dystrybucyjnym

Które urządzenie należy zastosować by zwiększyć zasięg sieci bezprzewodowej w budynku?

- Bezprzewodową kartę sieciową

- Modem bezprzewodowy.

- Przełącznik zarządzalny

- Wzmacniacz sygnału.

UTP do rutera o interfejsach 1 x WAN, 5 x LAN. Które urządzenie sieciowe umożliwi podłączenie kablem UTP dwóch kolejnych komputerów do tej sieci?

- Modem

- Przełącznik

- Terminal sieciowy.

- Konwerter mediów.

Który element pasywny sieci należy zastosować do podłączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym zakończonym w szafie rack?

- Adapter LAN.

- Organizer kabli.

- Kabel połączeniowy.

- Przepust szczotkowy.

Jaki będzie minimalny koszt zakupu kabla UTP, przy wykonaniu okablowania kategorii 5e, do połączenia panelu krosowniczego z dwoma podwójnymi gniazdami natynkowymi 2 x RJ45, znajdującymi się w odległości 10 m i 20 m od panelu, jeżeli 1 m kabla kosztuje 1,20 zł?

- 36,00 zł

- 48,00 zł

- 72,00 z

- 96,00 zł

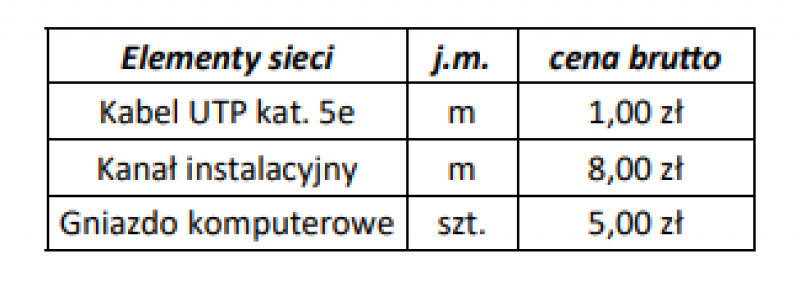

Jaki będzie koszt brutto materiałów niezbędnych do wykonania sieci lokalnej dla 6 stanowisk komputerowych, jeżeli do wykonania sieci potrzeba 100 m kabla UTP kat. 5e i 20 m kanału instalacyjnego? Ceny elementów sieci zestawiono w tabeli.

- 160,00 zł

- 290,00 zł

- 320,00 zł

- 360,00 zł

Zgodnie z KNR (katalogiem nakładów rzeczowych) montaż na skrętce 4-parowej modułu RJ45 i złącza krawędziowego to 0,07 r-g, montaż gniazd abonenckich natynkowych to 0,30 r-g. Jaki będzie koszt robocizny zamontowania 10 pojedynczych gniazd natynkowych z modułami RJ45, jeżeli stawka godzinowa montera-instalatora wynosi 20,00 zł?

- 14,00 zł

- 60,00 zł

- 74,00 zł

- 120,00 zł

Które medium transmisyjne zapewnia najmniejsze narażenie na zakłócenia elektromagnetyczne przesyłanego sygnału?

- Kabel światłowodowy

- Czteroparowy kabel FTP.

- Gruby kabel koncentryczny.

- Cienki kabel koncentryczny.

Kable światłowodowe nie są powszechnie stosowane w lokalnych sieciach komputerowych z powodu

- niskiej przepustowości.

- dużych strat sygnału transmisyjnego

- małej odporności na zakłócenia elektromagnetyczne.

- dużych kosztów elementów pośredniczących w transmisji.

Której kategorii skrętka umożliwia transmisję danych w paśmie częstotliwości nie większym niż 100 MHz o przepustowości do 1 Gb/s?

- Kategorii 3

- Kategorii 5e

- Kategorii 6

- Kategorii 6a

Narzędzie przedstawione na rysunku jest stosowane do

- zaciskania wtyków RJ45.

- ściągania izolacji z kabla.

- sprawdzania poprawności połączenia.

- instalacji przewodów w złączach LSA.

Do której klasy należy przedstawiony w postaci binarnej adres IPv4 00101000 11000000 00000000 00000001?

- Klasy A

- Klasy B

- Klasy C

- Klasy D

Adresy IPv4 klasy B w pierwszym oktecie zawierają liczby z zakresu

- od 32 do 63

- od 64 do 127

- od 128 do 191

- od 192 do 223

Który z adresów IPv4 jest adresem klasy C?

- 168.192.0.1

- 191.168.0.2

- 220.191.0.3

- 240.220.0.4

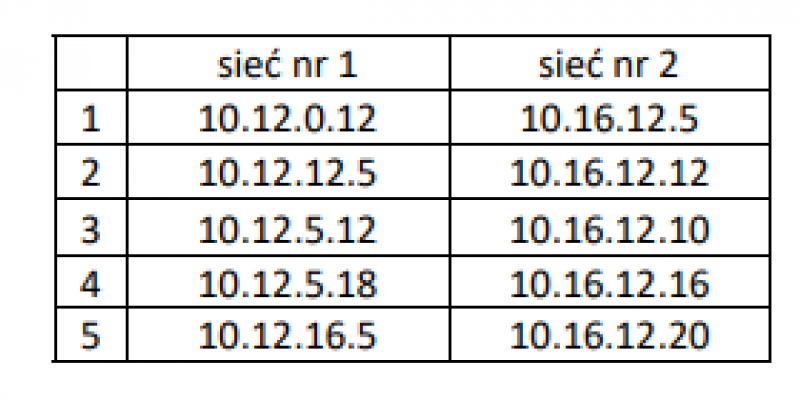

Którą maskę sieci należy zastosować dla sieci nr 1 i sieci nr 2, aby urządzenia o przedstawionych adresach mogły się komunikować w swoich sieciach?

- 255.255.255.240

- 255.255.255.128

- 255.255.240.0

- 255.255.128.0

Który element stanowi zawartość dokumentacji powykonawczej?

- Wyniki testów sieci.

- Wstępny kosztorys ofertowy.

- Analiza biznesowa potrzeb zamawiającego.

- Kalkulacja kosztów na podstawie katalogu nakładów rzeczowych KNR.

CommView i WireShark to programy stosowane do

- zabezpieczenia transmisji danych w sieci.

- sprawdzania zasięgu sieci bezprzewodowej

- analizowania pakietów transmitowanych w sieci

- określania wielkości tłumienia w torze transmisyjnym.

Które polecenie systemu Linux wyświetla i umożliwia zmiany tablicy trasowania pakietów sieciowych?

- route

- netstat

- ifconfig

- nslookup

Tworzenie zaszyfrowanych połączeń między hostami przez sieć publiczną Internet, stosowane w połączeniach VPN (Virtual Private Network), to

- trasowanie.

- mapowanie.

- tunelowanie.

- mostkowanie.

Zastosowanie na komputerze z systemem Windows kolejno poleceń ipconfig /release i ipconfig /renew pozwoli sprawdzić, czy w sieci prawidłowo działa usługa

- rutingu.

- serwera DNS.

- serwera DHCP.

- Active Directory.

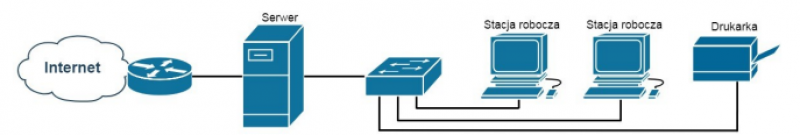

Która usługa serwera Windows pozwoli użytkownikom końcowym sieci przedstawionej na rysunku na korzystanie z Internetu?

- Usługa LDS

- Usługa rutingu

- Usługa drukowania.

- Usługa udostępniania.

Która rola systemu Windows Server umożliwia m.in. uproszczoną, bezpieczną i zdalną instalację systemów operacyjnych Windows na komputerach w sieci?

- Hyper-V.

- Serwer aplikacji.

- Usługa aktywacji zbiorczej.

- Usługa wdrażania systemu Windows.

W celu wyegzekwowania od użytkowników lokalnych systemów z rodziny Windows Server okresowej zmiany hasła i stosowania haseł o odpowiedniej długości spełniających wymagania co do złożoności, należy skonfigurować

- zasady blokady konta w zasadach grup

- konta użytkowników w Panelu Sterowania.

- zasady haseł w zasadach zabezpieczeń lokalnych

- właściwości konta użytkownika w zarządzaniu komputerem

Które zdanie charakteryzuje profil tymczasowy użytkownika?

- Jest tworzony podczas pierwszego logowania do komputera i przechowywany na lokalnym dysku twardym komputera.

- Umożliwia korzystanie na dowolnym komputerze w sieci z ustawień i danych użytkownika znajdujących się na serwerze.

- Po wylogowaniu się użytkownika, zmiany wprowadzone przez niego w ustawieniach pulpitu i w plikach nie zostaną zachowane.

- Jest tworzony przez administratora systemu i przechowywany na serwerze, tylko administrator systemu może wprowadzać w nim zmiany.

Protokołem wysyłania poczty elektronicznej jest

- Post Office Protocol

- File Transfer Protocol

- Simple Mail Transfer Protocol.

- Internet Message Access Protocol.

Który protokół umożliwia bezpieczne połączenie klienta z zachowaniem jego prywatności ze stroną internetową banku?

- SFTP (SSH File Transfer Protocol).

- HTTP (Hypertext Transfer Protocol).

- FTPS (File Transfer Protocol Secure).

- HTTPS (Hypertext Transfer Protocol Secure).

Protokół komunikacyjny używany w sieciach komputerowych do obsługi odległego terminala w architekturze klient-serwer, który nie zapewnia bezpieczeństwa przesyłanych informacji i pracuje wyłącznie w trybie tekstowym, to

- Telnet

- Secure Shell

- Internet Protocol

- Remote Desktop Protocol

Które porty należy zablokować w zaporze sieciowej, aby uniemożliwić połączenie z serwerem FTP?

- 20 i 21

- 22 i 23

- 25 i 143

- 80 i 443

Monitorując ruch sieciowy, wykryto, że na adres serwera wykonano tysiące zapytań DNS na sekundę z różnych adresów IP, co spowodowało zawieszenie systemu operacyjnego. Przyczyną tego był atak typu

- DDoS (Distributed Denial of Service).

- DNS snooping.

- Mail Bombing.

- Flooding..

W celu zwiększenia niezawodności oraz wydajności transmisji danych na serwerze należy

- utworzyć punkt przywracania systemu.

- zainstalować macierz dyskową RAID1.

- przechowywać dane na innym dysku niż systemowy

- skonfigurować automatyczne wykonywania kopii zapasowej.