Metoda dostępu do medium CSMA/CA jest stosowana w sieci o standardzie

- IEEE 802.1

- IEEE 802.3

- IEEE 802.8

- IEEE 802.11

Sieć komputerowa ograniczająca się do komputerów wyłącznie jednej organizacji, w której mogą istnieć usługi, realizowane przez serwery w sieci LAN, np. strony WWW, poczta elektroniczna to

- Intranet.

- Internet

- Infranet.

- Extranet.

Jakim kolorem jest oznaczona izolacja żyły skrętki w pierwszym pinie wtyku RJ45 w sekwencji połączeń T568A?

- Biało-zielonym

- Biało-brązowym.

- Biało-niebieskim.

- Biało-pomarańczowym

Która wartość przepływności charakteryzuje standard 1000Base-T?

- 1 Mbit/s

- 1 MB/s

- 1 Gbit/s

- 1 GB/s

Pierwsze znaki heksadecymalne adresu IPv6 typu link-local to

- FF30

- FE80

- 2000

- 3000

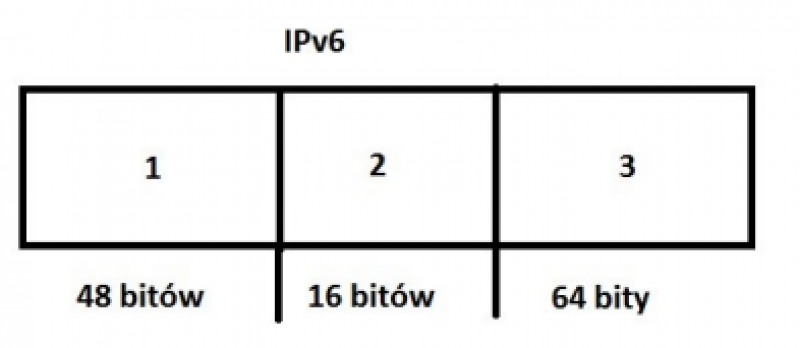

Jaka jest kolejność części adresu globalnego IPv6 typu unicast przedstawionego na rysunku?

- 1 - identyfikator podsieci 2 - globalny prefiks 3 - identyfikator interfejsu.

- 1 - globalny prefiks 2 - identyfikator interfejsu 3 - identyfikator podsieci.

- 1 - identyfikator interfejsu, 2 - globalny prefiks 3 - identyfikator podsieci.

- 1 - globalny prefiks, 2 - identyfikator podsieci, 3 - identyfikator interfejsu.

Który protokół jest stosowany do terminalowego łączenia się ze zdalnymi urządzeniami zapewniający transfer zaszyfrowanych danych?

- SSL (Secure Socket Layer)

- SSH (Secure Shell)

- Remote

- Telnet

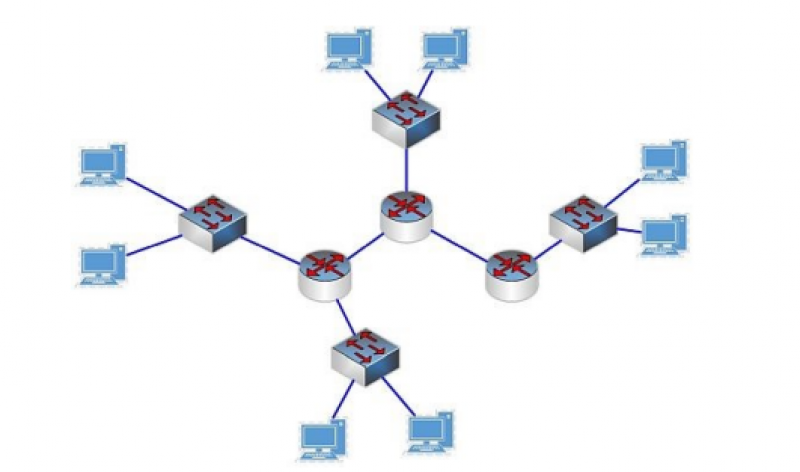

Na schemacie znajdują się symbole

- 3 przełączników i 4 ruterów.

- 4 przełączników i 3 ruterów

- 4 przełączników i 8 ruterów.

- 8 przełączników i 3 ruterów.

Zjawisko przeniku, występujące w sieciach komputerowych polega na

- stratach sygnału w torze transmisyjnym.

- opóźnieniach propagacji sygnału w torze transmisyjnym

- niejednorodności toru, spowodowanej zmianą geometrii par przewodów

- przenikaniu sygnału pomiędzy sąsiadującymi w kablu parami przewodów.

Algorytm, który jest stosowany w celu sprawdzenia czy ramka Ethernet nie zawiera błędów, to

- LLC (Logical Link Control)

- MAC (Media Access Control)

- CRC (Cyclic Redundancy Check)

- CSMA (Carrier Sense Multiple Access)

Zestaw reguł definiujących sposób przesyłania informacji w sieci opisuje

- standard.

- protokół

- zasada

- reguła

Który akronim określa przepustowość sieci i usługi, których zadaniem jest między innymi nadawanie priorytetu przesyłanym pakietom?

- ARP

- STP

- PoE

- QoS

Jak nazywany jest proces dokładania do danych z warstwy aplikacji informacji związanych z protokołami działającymi na poszczególnych warstwach modelu sieciowego?

- Segmentacja

- Enkapsulacja

- Dekodowanie

- Multipleksacja

Urządzenie sieciowe służące do połączenia 5 komputerów ze sobą w tej samej sieci, tak aby nie występowały kolizje pakietów, to

- most

- ruter

- przełącznik

- koncentrator

Element zamontowany na stałe, w którym znajduje się zakończenie okablowania strukturalnego poziomego u abonenta, to

- punkt rozdzielczy

- punkt konsolidacyjny

- gniazdo energetyczne.

- gniazdo teleinformatyczne.

Który protokół warstwy aplikacji modelu TCP/IP umożliwia klientowi bezpieczne połączenie z serwerem firmowym przez Internet, aby miał on dostęp do zasobów firmowych?

- VPN

- FYP

- NAT

- VLAN

Który zakres adresów IPv4 można wykorzystać jako adresy prywatne w sieci lokalnej?

- 127.0.0.0 ÷ 127.255.255.255

- 172.16. 0.0 ÷ 172.31.255.255

- 168.172.0.0 ÷ 168.172.255.255

- 200.186.0.0 ÷ 200.186.255.255

Administrator musi podzielić adres 10.0.0.0/16 na 4 równe podsieci o tej samej liczbie hostów. Jaką maskę będą miały te podsieci?

- 255.255.0.0.

- 255.255.128.0

- 255.255.192.0

- 255.255.224.0

Aby w adresie IPv4 wyznaczyć długość prefiksu adresu sieci, należy sprawdzić

- liczbę bitów mających wartość 0 w dwóch pierwszych oktetach adresu IPv4.

- liczbę bitów mających wartość 0 w trzech pierwszych oktetach adresu IPv4.

- liczbę początkowych bitów mających wartość 1 w masce adresu IPv4.

- liczbę bitów mających wartość 1 w części hosta adresu IPv4.

Który z adresów IP jest adresem hosta pracującego w sieci o adresie 192.168.160.224/28?

- 192.168.160.192

- 192.168.160.225

- 192.168.160.239

- 192.168.160.240

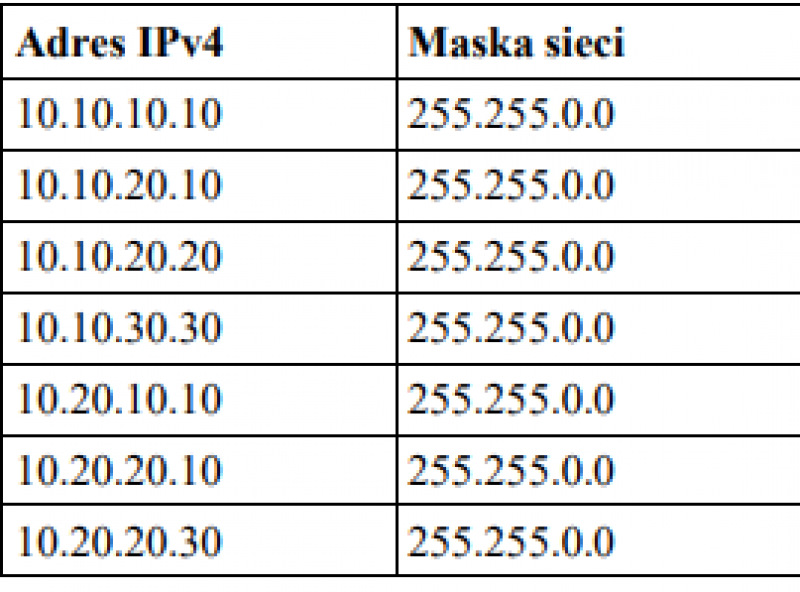

Do ilu sieci należą adresy IPv4 przedstawione w tabeli?

- 2 sieci

- 3 sieci

- 4 sieci.

- . 5 sieci.

Jednym ze sposobów utrudnienia niepowołanym osobom dostępu do sieci bezprzewodowej jest

- wyłączenie szyfrowania.

- zmiana kanału nadawania sygnału

- wyłączenie rozgłaszania identyfikatora sieci.

- zmiana standardu szyfrowania z WPA na WEP

Który z protokołów jest stosowany w telefonii internetowej?

- SIP

- FTP

- HTTP

- NetBEUI

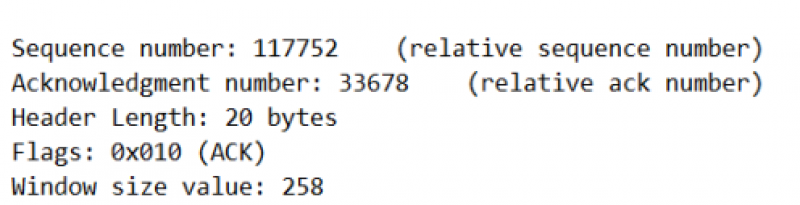

Z którym protokołem są związane pojęcia „sequence number” i „acknowledgment number”?

- TCP (Transmission Control Protocol)

- HTTP (Hypertext Transfer Protocol)

- UDP (User Datagram Protocol

- IP (Internet Protocol)

Aby odczytać adres serwera DNS w konfiguracji karty sieciowej systemu z rodziny Windows należy wykonać polecenie

- ping

- arp -a

- ipconfig

- ipconfig /all

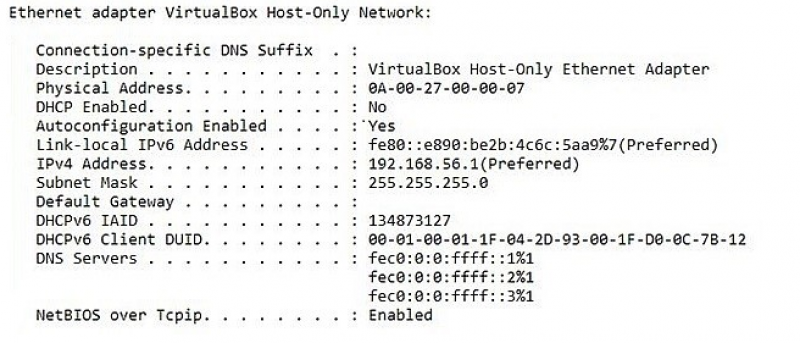

Na rysunku przedstawiono konfigurację karty sieciowej, której adres MAC ma wartość

- 192.168.56.1

- FEC0:0:0:FFFF::2

- 0A-00-27-00-00-

- FE80::E890:BE2B:4C6C:5AA9

Aby uruchomić konsolę przedstawioną na rysunku, należy wpisać w wierszu poleceń

- ?

- #

- @

- $

Który ze znaków w systemach z rodziny Windows należy zastosować podczas udostępniania zasobu ukrytego w sieci?

- ?

- #

- @

- $

Który protokół jest wykorzystywany do przesyłania plików bez nawiązania połączenia?

- FTP (File Transfer Protocol)

- DNS (Domain Name System)

- HTTP (Hyper Text Transfer Protocol

- TFTP (Trivial File Transfer Protocol

Aby wdrożyć usługę zdalnej instalacji systemów operacyjnych na stacjach roboczych należy w Windows Server zainstalować rolę

- Hyper-V

- Application Serve

- IIS (Internet Information Services)

- WDS (Usługi wdrażania systemu Windows)

Serwerem DNS w systemie Linux jest

- CUPS

- BIND

- APACHE

- . ProFTPD

Najszybszym sposobem wstawienia skrótu do programu na pulpitach wszystkich użytkowników domenowych będzie

- mapowanie dysku.

- użycie zasad grupy.

- ponowna instalacja programu

- pobranie aktualizacji Windows.

Użytkownicy z grupy Pracownicy nie mogą drukować dokumentów przy użyciu serwera wydruku w systemie operacyjnym Windows Server. Mają oni przydzielone uprawnienia tylko „Zarządzanie dokumentami”. Co należy zrobić, aby rozwiązać opisany problem?

- Dla grupy Pracownicy należy nadać uprawnienia „Drukuj”

- Dla grupy Administratorzy należy usunąć uprawnienia „Drukuj”

- Dla grupy Pracownicy należy usunąć uprawnienia „Zarządzanie dokumentami”

- Dla grupy Administratorzy należy usunąć uprawnienia „Zarządzanie drukarkami”

Aby utworzyć las w strukturze katalogowej AD DS (Active Directory Domain Services), należy utworzyć co najmnie

- jedno drzewo domeny

- dwa drzewa domeny.

- trzy drzewa domeny.

- cztery drzewa domeny

Który zestaw protokołów jest stosowany w procesie komunikacji hosta z serwerem WWW po wpisaniu adresu strony w przeglądarce internetowej hosta?

- FTP, UDP, IP

- HTTP, UDP, IP

- . HTTP, TCP, IP

- HTTP, ICMP, IP

Aby mieć pewność, że komputer otrzyma od serwera DHCP konkretny adres IP trzeba na serwerze zdefiniować

- wykluczenie adresu IP komputera

- zastrzeżenie adresu IP komputera

- dzierżawę adresu IP.

- pulę adresów IP.

Komputer lokalny ma adres 192.168.0.5. Po uruchomieniu strony internetowej z tego komputera, która identyfikuje adresy w sieci, podana jest informacja, że adresem komputera jest 195.182.130.24. Oznacza to, że

- serwer WWW widzi inny komputer w sieci.

- adres został przetłumaczony przez translację NAT.

- serwer DHCP zmienił adres w trakcie przesyłania żądania.

- inny komputer podszył się pod adres lokalnego komputera.

Komputer utracił połączenie z siecią komputerową. Jakie działanie należy wykonać w pierwszej kolejności, aby rozwiązać problem?

- Zaktualizować system operacyjny

- Przelogować się na innego użytkownika.

- Zaktualizować sterownik karty sieciowe

- Sprawdzić adres IP przypisany do karty sieciowej

Użytkownicy korzystający z sieci WiFi zaobserwowali zaburzenia i częstą utratę połączenia z siecią. Powodem takiego stanu rzeczy może być

- zbyt słaby sygnał.

- błędne hasło do sieci.

- niedziałający serwer DHCP.

- zły sposób szyfrowania sieci.

Szkodliwe oprogramowanie, które w celu umożliwienia ataku na zainfekowany komputer może np. otworzyć jeden z portów, to

- trojan

- exploit

- wabbit.

- keylogger.